Quando, no dia 9 de junho de 2013, num quarto de hotel em Hong Kong, se apresentou ao mundo sem voz distorcida e de cara destapada como fonte das notícias que há já quatro dias abalavam a administração Obama — e que denunciavam os atropelos do governo norte-americano à privacidade dos seus cidadãos, através de um “sistema global de vigilância massiva” —, Edward Joseph Snowden tinha 29 anos.

Durante os últimos 7 tinha sido consultor, conselheiro, analista, administrador e engenheiro de sistemas informáticos — ou, como prefere resumir, “um espião” –, ao serviço da CIA (Central Intelligence Agency) e da NSA (National Security Agency).

Há já 6 anos — quase o mesmo tempo, conclui no prefácio de Vigilância Massiva, Registo Permanente, esta terça-feira, 17 de setembro, lançado a nível mundial — que vive em exílio forçado na Rússia, país que, garante, não escolheu e onde devia ter-se limitado a fazer uma escala de 20 horas.

Ao longo de 397 páginas, Edward Snowden, hoje com 36 anos, reconstitui as suas memórias, desde o momento em que, com apenas 6, “pirateou a hora de ir dormir” e atrasou os relógios da casa inteira, até à vida atual em Moscovo, onde há dois anos casou com Lindsay Mills, a mulher que conheceu aos 22 numa espécie de site pré-Tinder chamado Hot or Not (ele deu-lhe um 10, ela retribuiu-lhe com um 8). Pelo meio, conta tudo sobre o trabalho que desenvolveu para o governo dos Estados Unidos e revela o processo por que decidiu abdicar da vida que tinha para se converter em Citizenfour.

Em exclusivo, horas antes da chegada às livrarias de Vigilância Massiva, Registo Permanente (onde também são revelados excertos do diário de Lindsay Mills, datados de 22 de maio a 2 de julho de 2013), o Observador faz a pré-publicação de cinco momentos-chave da autobiografia de Edward Snowden. São excertos retirados de alguns dos 29 capítulos do livro.

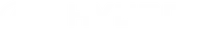

Vigilância Massiva, Registo Permanente, de Edward Snowden (Ed. Planeta)

Capítulo 5 – Hacking

Libertado dos trabalhos de casa, pelo menos durante umas semanas, e portanto com mais tempo para gastar, fiz um pouco de hacking mais convencional, centrado na informática. E à medida que o fazia as minhas competências melhoravam. Na livraria, folheava pequenas e esborratadas revistinhas de hackers fotocopiadas e agrafadas com nomes como 2600 e Phrack, e enquanto absorvia as técnicas absorvia também as suas políticas antiautoritaristas.

Eu estava na base do totem técnico, um script kid acabado de chegar, a trabalhar com máquinas que não compreendia e que fun‐ cionavam de acordo com princípios que estavam muito para lá do meu alcance. As pessoas ainda hoje me perguntam por que razão, a partir do momento em que adquiri alguma proficiência, não me dediquei a limpar contas bancárias ou roubar números de cartões de crédito. A resposta honesta é que era demasiado jovem e parvo para saber que isso era uma opção, quanto mais o que fazer com o dinheiro roubado. Já tinha tudo o que queria, tudo o que precisava, de borla. Em vez disso, descobri maneiras simples de piratear alguns jogos, dando‐me vidas extra e deixando‐me fazer coisas como ver através de paredes. Além disso, na altura não havia assim tanto dinheiro na internet, pelo menos pelos padrões actuais. O mais perto que alguém que eu conhecesse ou qualquer coisa que tivesse lido tinha chegado de roubar era phreaking, ou fazer chamadas telefónicas sem pagar.

Se alguém perguntar aos grandes hackers da época por que razão entravam, por exemplo, no site de um grande site de notícias e não faziam mais do que substituir os cabeçalhos por um gif maluco a apregoar as capacidades de um tal barão Von Hackerface que seria removido em menos de meia hora, a resposta teria sido uma versão da que o alpinista deu quando lhe perguntaram por que queria escalar o Evereste: «Porque está lá.» A maior parte dos hackers, sobretudo os mais novos, não procurava dinheiro ou poder, mas os limites do seu talento e qualquer oportunidade de provar a possibilidade do impossível.

Eu era novo, e, embora a minha curiosidade fosse pura, era também, em retrospectiva, muito reveladora em termos psicológicos, uma vez que as primeiras tentativas de hacking que fiz tinham como objectivo apaziguar as minhas neuroses. Quanto mais aprendia a respeito da fragilidade da segurança dos computadores, mais preocupado ficava com as consequências de confiar na máquina errada. Quando adolescente, o meu primeiro hack que roçou a possibilidade de me arranjar problemas teve a ver com um medo que de repente se tornou a única coisa em que conseguia pensar: a ameaça de um holocausto nuclear.

Estava a ler um artigo qualquer a respeito da história do programa nuclear americano, e antes que desse por isso, com um par de cliques, tinha entrado no site do Los Alamos National Laboratory, a sede da pesquisa nuclear do país. É assim que a internet funciona: ficamos curiosos, e os nossos dedos pensam por nós. Mas, de súbito, estava assustado a sério: o website da maior e mais significativa instituição de pesquisa científica e desenvolvimento de armas tinha, acabava de o descobrir, um enorme e escancarado buraco de segurança. A sua vulnerabilidade era uma espécie de versão virtual de uma porta destrancada: uma estrutura de directórios aberta.

Vou explicar. Imagine que lhe envio um link para descarregar um ficheiro PDF contido numa página de um website com muitas páginas. O URL para este ficheiro seria qualquer coisa como website.com/files/pdfs/filename.pdf. Ora bem, a estrutura de um URL resulta da estrutura do directório, e cada parte deste URL representa um «ramo» diferente da «árvore» do directório. Neste caso, dentro do directório do website.com há uma pasta de ficheiro, que é uma subpasta de PDFs, dentro da qual está o filename.pdf que quer descarregar. Hoje em dia, a maior parte dos websites limitaria a sua pesquisa a esse ficheiro em particular, mantendo as suas estruturas de directórios fechadas e privadas. Mas naqueles tempos pré-históricos até os grandes websites eram criados e geridos por pessoas acabadas de chegar à tecnologia, e muitas vezes essas pessoas deixavam as suas estruturas de directórios abertas de par em par, o que significa que se encurtasse um pouco o seu URL do seu ficheiro – bastaria transformá‐lo em qualquer coisa como website.com/files – teria acesso a todos os ficheiros do site, PDF e outros, incluindo aqueles que não eram destinados a visitantes.

Na comunidade hacker, chama‐se a isto Baby’s First Hack – um procedimento transversal muito rudimentar conhecido como dirwalking ou directory walking. E foi o que fiz, passear pelos directórios: passeei‐me o mais depressa que fui capaz, de trás para a frente e de frente para trás, de ficheiro para subpasta e de subpasta para pasta superior, um miúdo à solta nos directórios dos pais. Meia hora depois de ler um artigo sobre o perigo das armas nucleares, tropecei num conjunto de ficheiros destinados em exclusivo aos funcionários do laboratório com autorização de segurança.

É verdade que os documentos a que acedi não eram os planos secretos para construir um engenho nuclear na garagem. (E, de todos os modos, esses planos já estavam acessíveis em cerca de uma dúzia de websites DIY (do it yourself.) E vez disso, o que apanhei foi mais na linha de memorandos confidenciais entre departamentos e outra informação sobre o pessoal. Mesmo assim, como alguém de súbito muito preocupado com a possibilidade de ver aparecer nuvens em forma de cogumelo no horizonte, e também – sobretudo – como filho de militares, fiz o que achei que era suposto fazer: contar a um adulto. Mandei ao webmaster do laboratório um email explicativo sobre a vulnerabilidade, e fiquei à espera de uma resposta que nunca chegou.

Todos os dias depois da escola visitava o site para ver se a estrutura de directórios tinha sido alterada, e não tinha – nada mudara, excepto a minha capacidade para sentir choque e indignação. Acabei por pegar no telefone, a segunda linha de minha casa, e liguei para o número das informações gerais que aparecia no fundo do site do laboratório.

Fui atendido por uma telefonista, e comecei no mesmo instante a gaguejar. Acho que nem cheguei ao fim da frase «estrutura de directórios» antes que a voz se me quebrasse. A telefonista interrompeu‐me com um seco «Aguarde um momento, por favor» e, mal dei por isso, tinha‐me transferido para um voicemail.

Quando soou o sinal, já eu tinha recuperado um nadinha de confiança e, com a laringe mais firme, deixei uma mensagem. A única coisa que recordo agora dessa mensagem é como a terminei – com alívio, repetindo o meu nome e número de telefone. Acho que até soletrei o meu nome, como o meu pai por vezes fazia, usando o alfabeto fonético militar: «Sierra November Oscar Whiskey Delta Echo November.» Então desliguei e continuei com a minha vida, que durante uma semana consistiu sobretudo em verificar o website de Los Alamos.

Hoje, tendo em conta as capacidades de ciberespionagem do governo, alguém que visitasse os servidores de Los Alamos algumas dúzias de vezes por dia tornar‐se‐ia quase de certeza uma pessoa de interesse. Na altura, porém, eu era apenas uma pessoa interessada. Não conseguia compreender – seria que ninguém se ralava?

▲ O primeiro alvo de Snowden, ainda adolescente, foi o Laboratório Nacional de Los Alamos, nos Estados Unidos (Getty Images)

Getty Images

Passaram semanas – e semanas podem parecer meses para um adolescente – até que uma tarde, antes do jantar, o telefone tocou. A minha mãe, que estava na cozinha, atendeu.

Eu estava no computador na sala de jantar quando ouvi que era para mim:

– Sim, hã‐hã, está aqui. – E então: – Posso perguntar quem fala?

Voltei‐me na cadeira e ela estava de pé atrás de mim, a segurar o telefone contra o peito. A cor tinha‐lhe fugido do rosto. Estava a tremer.

O murmúrio dela teve uma veemência queixosa que nunca lhe tinha ouvido, e aterrorizou‐me:

– O que fizeste?

Se soubesse, ter‐lhe‐ia dito. Em vez disso, perguntei:

– Quem é?

– Los Alamos, o laboratório nuclear.

– Oh, graças a Deus.

Tirei‐lhe com cuidado o telefone da mão e obriguei‐a a sentar‐se. – Estou?

Do outro lado da linha estava um simpático representante do departamento de TI de Los Alamos que insistia em chamar‐me senhor Snowden. Agradeceu‐me por ter comunicado o problema e disse‐me que tinham acabado de o resolver. Contive‐me para não perguntar por que diabo tinham levado tanto tempo, e contive‐me para não me voltar para o computador e verificar o site naquele instante. A minha mãe não tirava os olhos de mim. Estava a tentar perceber a conversa, mas só conseguia ouvir um dos lados. Fiz‐lhe o sinal dos dois polegares para cima, e então, para a sossegar ainda mais, adoptei uma voz mais velha, mais séria, mais grave e muito pouco convincente para explicar ao representante da TI o que ele já sabia: como tinha encontrado um problema nos directórios, como o comunicara e como não tinha tido resposta até àquele momento. Acabei com:

– Agradeço muito ter‐me dito. Espero não ter causado problemas.

– De modo nenhum – respondeu o rep da TI, e então perguntou‐me o que fazia para ganhar a vida.

– Na verdade, nada – respondi.

Perguntou‐me se andava à procura de emprego e eu disse:

– Durante o ano escolar ando bastante ocupado, mas tenho muitas férias e os verões livres.

Foi então que a luz se acendeu e o tipo percebeu que estava a falar com um adolescente.

– Bem, rapaz – disse –, tens o meu contacto. Não te esqueças de ligar quando fizeres dezoito anos. Agora passa‐me a simpática senhora com que falei.

Entreguei o telefone à minha ansiosa mãe e ela levou‐o consigo para a cozinha, que estava a encher‐se de fumo. O jantar estava queimado, mas acho que o representante da TI disse montes de coisas abonatórias a meu respeito e o castigo que eu estava a imaginar foi janela fora.

Capítulo 15 – Genebra

Na Comunidade da Informação, o «efeito Frankenstein» é muitas vezes referido, ainda que a expressão preferida pelos militares seja «efeito de coice»: situações em que decisões políticas que visavam defender os interesses da América acabam por prejudicá‐los de uma maneira irreparável. Exemplos destacados do «efeito Frankenstein» em avaliações pós‐facto feitas por civis, funcionários do governo e até membros da CI incluem o financiamento e treino dos mujahedin para combaterem os soviéticos, que resultou na radicalização de Osama bin Laden e na fundação da al‐Qaeda, bem como a «De‐Baathification» do aparelho militar iraquiano da era de Saddam Hussein, que resultou na ascensão do Estado Islâmico. No entanto, o caso mais flagrante de efeito Frankenstein ocorrido durante a minha curta carreira pode ser encontrado na tentativa clandestina levada a cabo pelo governo dos Estados Unidos de reestruturar as comunicações mundiais. Em Genebra, na mesma paisagem onde a criatura de Mary Shelley semeava o terror, a América estava ocupada a criar uma rede que acabaria por ganhar uma vida e uma missão próprias e semear o caos na vida dos seus criadores – incluindo, e muito, a minha.

A estação da CIA na Embaixada americana em Genebra era um dos principais laboratórios europeus desta experiência que durou décadas. A cidade, a refinada capital da banca familiar do Velho Mundo e com uma tradição imemorial de secretismo financeiro, ficava também na intercessão das redes de fibra óptica da UE e internacionais, e acontecia situar‐se na sombra dos principais satélites de comunicações que rodopiam à volta da Terra.

A CIA é a principal Agência de Informação americana dedicada à HUMINT (informação humana), ou recolha secreta de informação através de contactos interpessoais – pessoa a pessoa, cara a cara, sem a intermediação de um ecrã. Os OE (oficiais encarregados) que se especializavam nesta função eram cínicos terminais, mentirosos encantadores que bebiam, fumavam e albergavam um profundo ressentimento contra a ascensão da SIGINT (informação de sinais), ou recolha secreta de informação através de comunicações interceptadas, que a cada ano que passava reduzia o privilégio e o prestígio de que gozavam. Mas embora os OE sentissem uma desconfiança generalizada em relação à tecnologia digital que fazia lembrar o velho Frank na sede, compreendiam sem dificuldade como podia ser útil, o que criava uma camaradagem produtiva e uma saudável rivalidade. Até o mais astuto e carismático OE acabará, no decurso da sua carreira, por encontrar uns poucos idealistas cuja lealdade não pode comprar com sobrescritos cheios de dinheiro. Era tipicamente esse o momento em que se voltavam para os oficiais técnicos de campo como eu – com perguntas, elogios e convites para festas.

Servir como oficial técnico de campo entre aquela gente era tanto ser um embaixador cultural como um conselheiro especializado, iniciando os oficiais encarregados nos folclores e costumes de um novo território não menos estrangeiro para a maior parte dos americanos do que os vinte e seis cantões e as quatro línguas oficiais da Suíça. Na segunda‐feira, um OE podia pedir‐me conselho sobre como estabelecer online um canal de comunicação seguro com um potencial vira‐casacas que receavam assustar. Na terça, outro OE podia apresentar‐me a alguém que me diziam ser um «especialista» vindo de Washington – mas que na realidade era o mesmo OE da véspera, agora a testar um disfarce de que, ainda hoje me envergonha dizê‐lo, não suspeitei de todo, embora suponha que era mesmo essa a ideia. Na quarta, podiam perguntar qual era a melhor maneira de destruir‐depois‐de‐transmissão (a versão digital de queimar‐depois‐de‐ler) um disco com informações sobre clientes que um OE conseguira comprar a um empregado corrupto da Swisscom. Na quinta, podia ter de escrever e enviar relatórios de violações dos procedi‐ mentos de segurança cometidas pelos OE, documentando pequenas infracções como esquecerem‐se de fechar à chave a porta do cofre quando iam à casa de banho – um dever que executava com considerável compaixão, dado que certa vez tive de comunicar uma violação dessa regra cometida por mim. Na sexta, o chefe de operações podia chamar‐me ao seu gabinete para me perguntar se, «hipoteticamente falando», a sede poderia enviar uma pen drive infectada que pudesse ser usada por «alguém» para piratear os computadores usados pelos delegados da ONU, cujo edifício principal ficava um pouco mais acima na mesma rua – achava que havia muitas possibilidades de esse «alguém» ser apanhado?

Não achava e não foi.

Em suma, durante o tempo que passei no terreno, o terreno estava a mudar a grande velocidade. A agência estava cada vez mais determinada a conseguir que os seus OE entrassem no novo milénio, e os oficiais técnicos de campo como eu tinham a missão de ajudá‐los a consegui‐lo, acrescida a todos os outros nossos deveres. Nós púnhamo‐los online, e eles toleravam‐nos.

Genebra era vista como o ponto de partida para esta transição porque continha o núcleo mais rico do mundo em termos de alvos sofisticados, desde o quartel‐general aos escritórios centrais de numerosas agências da ONU e de ONG internacionais. Havia a Agência Internacional de Energia Atómica, que promove a tecnologia nuclear e padrões de segurança em todo o mundo, incluindo os relacionados com armamento nuclear; a União Internacional de Telecomunicações, que – através da maneira como influencia os padrões técnicos de tudo desde o espectro de rádio às órbitas de satélites – determina o que pode ser comunicado e como, e a Organização Mundial do Comércio, que – através da regulamentação do comércio de bens, serviços e propriedade intelectual entre os países participantes – determina o que pode ser vendido e como. Por fim, havia o papel de Genebra como capital da finança privada, que permitia guardar e gastar grandes fortunas com muito pouco escrutínio público, quer essas fortunas tivessem sido amealhadas por meios ilícitos ou legais.

Os lentos e meticulosos métodos da espionagem tradicional tinham sem dúvida tido os seus êxitos na tarefa de manipular estes sistemas em proveito dos Estados Unidos, mas nos últimos tempos demasiado poucos para satisfazer o sempre crescente apetite dos decisores da política americana que liam os relatórios da CI, sobre‐ tudo depois de o sector bancário suíço – como o resto do mundo – ter mudado para o digital. Com os grandes segredos do planeta agora armazenados em computadores, que estavam a maior parte das vezes ligados à internet aberta, era lógico que as agências de espionagem americanas quisessem usar essas mesmas ligações para os roubar.

Antes do advento da internet, se uma agência queria chegar ao computador de um alvo, tinha de contratar um activo que tivesse acesso físico à máquina. Era, obviamente, uma proposição perigosa: o activo podia ser apanhado em flagrante a descarregar os segredos ou a implantar o hardware e o software intrusos que os transmitiriam por rádio a quem o tinha contratado. A expansão global da tecnologia digital veio simplificar muito o processo. Este novo mundo de «rede de informação digital» ou «rede de operações por computador» significava que o acesso físico quase nunca era necessário, o que reduzia o nível de risco humano e realinhava de uma forma definitiva o equilíbrio HUMINT/SIGINT. Um agente podia agora limitar‐se a enviar ao alvo uma mensagem, como um email, com anexos ou links portadores de software malicioso que permitia à agência vigiar não só o computador do alvo mas toda a sua rede. Com esta inovação, a HUMINT da CIA dedicar‐se‐ia à identificação de alvos com interesse e a SIGINT trataria do resto. Em vez de um OE trabalhar um alvo até transformá‐lo num activo – graças a subornos em dinheiro ou coerção e chantagem se os subornos falhassem – uns poucos hackers com habilidade suficiente podiam oferecer o mesmo serviço. E mais, com este método o alvo continuaria a nada saber, num processo por força mais limpo.

Capítulo 17 – Uma casa na nuvem

A internet com que cresci, a internet que me criou, estava a desaparecer. E com ela desaparecia a minha juventude. O simples acto de entrar online, que em tempos me parecera uma aventura maravilhosa, parecia‐me agora uma complicada provação. A auto-expressão passara a exigir um tal grau de autoprotecção que obviava as suas liberdades e anulava os seus prazeres. Cada comunicação passou a ser não uma questão de criatividade mas de segurança. Cada transacção era um perigo potencial.

Entretanto, o sector privado afadigava‐se a reforçar a nossa dependência da tecnologia para a transformar numa consolidação de mercado. A maioria dos utilizadores da internet americana vivia toda a sua vida digital no email, nas redes sociais e nas plataformas de e‐comércio controladas por um triunvirato imperial de empresas (Google, Facebook e Amazon), e a CI americana estava a tentar tirar partido do facto conseguindo acesso às suas redes – quer através de ordens secretas de que o público nada sabia, quer através de esforços de subversão clandestinos de que as empresas nada sabiam. Os nossos dados de utilizador estavam a proporcionar grandes lucros às empresas, e o governo estava a roubá‐los sem pagar nada. Acho que nunca me tinha sentido tão impotente.

E depois havia outra emoção que eu sentia, uma curiosa sensação de andar à deriva e no entanto, ao mesmo tempo, de a minha privacidade estar a ser violada. Era como se estivesse disperso – com partes da minha vida espalhadas por servidores por todo o mundo – e todavia espiado, vítima de uma intrusão. Todas as manhãs, quando saía de casa, dava por mim a fazer um aceno de cabeça às câmaras de vigilância espalhadas pela urbanização. Antes, nunca lhes dera a mínima atenção, mas agora, quando a luz encarnada de um semáforo se acendia no meu trajecto para o trabalho, não conseguia impedir‐me de pensar no sensor escondido, a ver se eu passava o sinal ou parava. Leitores de chapas de matrícula registavam as minhas idas e vindas, mesmo que eu mantivesse uma velocidade de 56 km/h.

As leis fundamentais da América não existem para simplificar a vida aos agentes da lei, mas para dificultá‐la. Isto não é uma falha, é uma característica nuclear da democracia. No sistema americano, a aplicação da lei deve defender os cidadãos uns dos outros. Em contrapartida, os tribunais devem restringir esse poder quando ele é abusado, e proporcionar reparação contra os únicos membros da sociedade autorizados a deter, prender e recorrer à força – incluindo força letal. Entre as mais importantes destas restrições conta‐se a proibição de os agentes da lei vigiarem cidadãos privados nas suas propriedades e tomarem posse dos seus registos privados sem um mandado judicial. São poucas, no entanto, as leis que restringem a vigilência no espaço público, que na América inclui a vasta maioria de ruas e passeios.

O uso de câmaras de vigilância pelas forças da lei no espaço público foi na origem pensado como um dissuasor do crime e uma ajuda para os investigadores depois de ter sido cometido um crime. Mas à medida que estes aparelhos continuavam a tornar‐se mais baratos, tornaram‐se omnipresentes, e o seu papel tornou‐se preventivo – com as forças da lei a usarem‐nos para seguir pessoas que não tinham, e não eram suspeitas de ter cometido qualquer crime. E o maior perigo ainda está para vir, com o apurar das capacidades da inteligência artificial, como o reconhecimento facial e de padrões. Uma câmara de vigilância equipada com IA deixaria de ser um mero dispositivo de gravação para se transformar em qualquer coisa mais parecida com um agente da polícia automatizado – um verdadeiro robocop a procurar diligentemente actividades «suspeitas», como um aparente negócio de droga (ou seja, duas pessoas a trocar um abraço ou um aperto de mão), uma aparente filiação num gangue (como pessoas a vestir determinadas cores e marcas de roupa). Já em 2011 se tornara evidente para mim que era para aí que a tecnologia estava a encaminhar‐nos, sem qualquer debate público digno desse nome.

▲ Snowden é um dos retratados na escultura "Alguma coisa a dizer?" do italiano Davide Dormino. Os outros dois são Julian Assange and Chelsea Manning (AFP PHOTO / FABRICE COFFRINI)

AFP/Getty Images

Potenciais abusos de monitorização acumulavam‐se‐me no espírito para produzir a visão de um futuro assustador. Um mundo onde todas as pessoas fossem vigiadas seria um mundo onde todas as leis seriam aplicadas, de uma forma automática, por computadores. Ao fim e ao cabo, é difícil imaginar um dispositivo de IA capaz de ver uma pessoa infringir uma lei sem a considerar responsável. Nunca nenhum algoritmo de policiamento será alguma vez programado, mesmo que isso fosse possível, para a leniância e o perdão.

Perguntava‐me se seria aquele o derradeiro mas grotesco cumprimento da promessa original americana de que todos os cidadãos seriam iguais perante a lei: uma igualdade de opressão através de uma total automação da aplicação da lei. Imaginei um futuro SmartFridge instalado na minha cozinha a monitorizar a minha conduta e hábitos, e a usar a minha tendência para beber leite da embalagem ou não lavar as mãos para avaliar a probabilidade de eu ser um criminoso.

Um tal mundo de aplicação automatizada da lei – de, digamos, todas as leis que regulamentam a posse de animais de estimação, de todas as leis que regulamentam o funcionamento de empresas caseiras – seria intolerável. A justiça extrema torna‐se com facilidade injustiça extrema, não apenas em termos da severidade da punição de uma infracção, mas também em termos de que em medida a lei é aplicada e imposta de uma maneira consistente e total. Quase todas as sociedades grandes e antigas estão cheias de leis não escritas às quais se espera que todos obedeçam, e de vastas bibliotecas de leis escritas às quais se espera que ninguém obedeça, ou conheça. De acordo com a Lei Criminal do Maryland, Secção 10‐501, o adultério é ilegal e punível com uma multa de dez dólares. Na Carolina do Norte, a disposição 14.309.8 torna ilegal que um jogo de bingo dure mais de cinco horas. Ambas estas leis vêm de tempos mais puritanos mas, por uma ou outra razão, nunca foram revogadas. A maior parte das nossas vidas, mesmo que não nos apercebamos disso, não decorre a preto e branco mas em áreas cinzentas, em que atravessamos a rua fora das passadeiras, pomos o lixo nos recicladores e os recicláveis no lixo, andamos de bicicleta nas faixas onde não devíamos andar e «pedimos emprestado» o Wi-Fi do vizinho para descarregar um livro que não pagámos. Em termos simples, um mundo no qual se todas as leis fossem aplicadas seria um mundo onde todos seríamos criminosos.

Tentei falar a Lindsay de tudo isto. Mas embora ela partilhasse regra geral as minhas preocupações, não as partilhava tanto que estivesse disposta a sair da grelha, ou do Facebook ou do Instagram. «Se o fizesse», dizia, «estaria a desistir da minha arte e a abandonar os meus amigos. Tu costumavas gostar de estar em contacto com outras pessoas.»

Tinha razão. E tinha razão para estar preocupada comigo. Achava que eu estava demasiado tenso e sob demasiada pressão. Estava – não por causa do meu trabalha mas do meu desejo de dizer‐lhe uma verdade que não podia dizer. Não podia dizer‐lhe que os meus ex‐colegas da NSA podiam escolhê‐la para ser vigiada e ler os poemas de amor que me enviava. Não podia dizer‐lhe que eles tinham a capacidade de aceder a todas as fotografias que fazia – não só as suas fotografias públicas mas também as íntimas. Não podia dizer‐lhe que a informação a seu respeito estava a ser coligida, que a informação a respeito de toda a gente estava ser coligida, o que era o equivalente a uma ameaça do governo: se saíres da linha, usamos a tua vida privada contra ti.

Tentei explicar‐lhe isto de uma maneira oblíqua, através de uma analogia. Pedi‐lhe que imaginasse abrir o PC um dia e encontrar uma folha de cálculo no desktop.

– Porquê? – perguntou ela. – Não gosto de folhas de cálculo.

Não estava preparado para esta resposta, de modo que disse a primeira coisa que me veio à cabeça.

– Ninguém gosta, mas esta chama‐se O Fim.

– Ooh, misterioso.

– Não te lembras de ter criado esta folha de cálculo, mas quando a abres reconheces o conteúdo. Porque lá dentro está tudo, absolutamente tudo, que pode arruinar‐te. Todos os pedacinhos de informação que podem destruir a tua vida.

Lindsay sorriu.

– Posso ver o bocadinho que tem a ver contigo?

Estava a brincar, mas eu não. Uma folha de cálculo que contivesse todos os pedaços de informação a respeito de uma pessoa representaria um perigo mortal. Imagine: todos os segredos grandes e pequenos que podem acabar com o seu casamento, pôr fim à sua carreira, envenenar até as suas relações mais próximas e deixá‐lo falido, sem amigos e na prisão. Talvez a folha inclua o charro que fumou na semana passada em casa de um amigo, ou a linha de cocaína que snifou no visor do seu telemóvel num bar quando estava na universidade. Ou a aventura de uma noite que, bêbedo, teve com a amiga da sua namorada, que agora é a amiga da sua mulher, de que ambos se arrependem e concordaram nunca contar a ninguém. Ou o aborto que fez quando era adolescente e escondeu dos seus pais e gostaria de continuar a esconder do seu marido. Ou talvez seja só informação a respeito de uma petição que assinou, ou de um protesto de que participou. Toda a gente tem qualquer coisa, qualquer informação comprometedora enterrada entre os seus bytes – se não nos seus ficheiros então no seu email, se não no seu email então no seu histórico de navegação. E agora essa informação estava a ser armazenada pelo governo dos Estados Unidos.

Pouco tempo depois desta conversa, Lindsay veio ter comigo e disse:

– Descobri o que seria a minha Folha de Cálculo de Destruição Total… o segredo que me arruinaria.

– O que é?

– Não vou dizer‐te.

Eu tentava acalmar, mas continuava a ter estranhos sintomas físicos. Tornei‐me estranhamente desastrado, caía de escadotes – mais de uma vez – ou chocava contra as ombreiras das portas. Por vezes tropeçava, ou deixava cair colheres que tinha na mão, ou calculava mal as distâncias e não chegava às coisas em que queria pegar, entornava água em cima de mim, ou engasgava‐me com ela. A meio de uma conversa com Lindsay, não ouvia o que ela estava a dizer, e ela perguntava‐me por onde andava perdido – era como se tivesse sido congelado num outro mundo.

Um dia, quando fui ter com Lindsay depois da sua aula de pole-fitness, comecei a sentir‐me tonto. Foi o mais perturbador dos sintomas que tinha tido até à altura. Assustou‐me, assustou Lindsay também, sobretudo quando levou a uma gradual diminuição dos meus sentidos. Tinha demasiadas explicações para aqueles incidentes: uma dieta errada, falta de exercício, falta de sono. Tinha demasiadas racionalizações – o prato estava demasiado perto da beira da bancada, as escadas estavam escorregadias. Não conseguia decidir se era pior aquilo que estava a experimentar ser psicossomático ou genuíno. Resolvi ir ao médico, mas só teria consulta daí a semanas.

▲ Desde que viajou para a Rússia, Snowden tem participado em conferências e festivais, no quais é entrevistado por videoconferência (MATHIAS LOEVGREEN BOJESEN/AFP/Getty Images)

AFP/Getty Images

Um ou dois dias mais tarde, estava em casa ao meio‐dia, a fazer os possíveis por não deixar atrasar o trabalho funcionando à distância. Estava ao telefone com o chefe de segurança da Dell quando a tontura me atingiu com toda a força. Pedi desculpa, a entaramelar as palavras, e tentei desligar o telefone. Tinha a certeza: ia morrer.

Para aqueles que já passaram pela experiência, esta sensação de fim iminente dispensa descrição, e, para os que nunca a conheceram, não há explicação possível. Ataca tão de repente e com uma violência tão primária que varre todas as outras sensações, todos os pensamentos excepto uma impotente resignação. A minha vida tinha chegado ao fim. Afundei‐me na cadeira, uma grande Aeron preta estofada que se inclinou sob o meu peso quando mergulhei num vazio e perdi a consciência.

Voltei a mim ainda sentado, com o relógio em cima da secretária a dizer que era quase uma da tarde. Tinha estado apagado durante menos de uma hora, mas sentia‐me exausto. Foi como se estivesse acordado desde o princípio dos tempos.

Tentei pegar no telefone, em pânico, mas a minha mão falhava o aparelho e agarrava apenas ar. Quando consegui apanhá‐lo e obtive o sinal de marcar, descobri que não me lembrava do número de Lindsay, ou só conseguia lembrar‐me dos dígitos mas não da sua ordem.

Consegui descer a escada nem sei como, um degrau de cada vez, a palma da mão apoiada à parede. Tirei uma embalagem de sumo do frigorífico e bebi um longo trago, a segurar a embalagem com ambas as mãos e a deixar o líquido escorrer‐me pelo queixo. Então deitei‐me no chão, encostei a cara ao linóleo fresco e adormeci. Foi assim que Lindsay me encontrou.

Tinha tido um ataque epiléptico.

Capítulo 22 – O Quarto Estado

Impossibilitado de revelar o meu verdadeiro nome, contactava os jornalistas sob uma variedade de identidades, máscaras descar‐ táveis usadas durante algum tempo e postas de lado. A primeira destas identidades foi «Cincinnatus», inspirada na figura do lendá‐ rio agricultor que se tornou cônsul de Roma e renunciou de livre vontade ao poder. A este seguiu‐se «Citizenfour», que alguns jornalistas julgavam reflectir o facto de eu me considerar o quarto dissidente da história recente da NSA, depois de Binney e dos seus dois colegas que questionaram o TRAILBLAZER, J. Kirk Wiebe e Ed Loomis – embora o triunvirato que eu tinha em mente consistisse de Thomas Drake, que revelou aos jornalistas a existência do TRAIL‐ BLAZER, e Daniel Ellsberg e Anthony Russo, cujas revelações em The Pentagon Papers ajudaram a desmascarar as mentiras da guerra do Vietname e a pôr‐lhe fim. O último nome que escolhi para a minha correspondência foi Verax, em latim «o que diz a verdade», na esperança de propor um modelo alternativo para o hacker chamado «Mendax» («o que diz mentiras») – o pseudónimo do jovem que viria a tornar‐se Julian Assange, da WikiLeaks.

Ninguém pode fazer uma verdadeira ideia de como é difícil alguém manter‐se anónimo online enquanto não tentar operar como se a sua vida dependesse disso. Muitos dos sistemas de comunicações montados na CI têm um único objectivo básico: o observador de uma comunicação tem de não poder discernir as identidades dos envolvidos ou de alguma maneira atribuí‐las a uma agência. É por isso que a CI chama a estas chamadas «não atribuíveis». A arte do anonimato da espionagem pré‐internet é famosa, sobretudo através de séries de televisão e filmes: a morada de uma casa segura codificada nos graffiti de uma casa de banho, por exemplo, ou misturada nas abreviaturas de um anúncio classificado. Ou pense‐se nas «entregas cegas» da Guerra Fria, as marcas a giz numa caixa de correio a indicar que um embrulho secreto está escondido no buraco de uma árvore num parque. A versão moderna pode ser perfis falsos a trocar conversas falsas num site de encontros ou, mais comum, uma app na aparência inócua que deixa mensagens na aparência inócuas num servidor na aparência inócuo da Amazon controlado em segredo pela CIA. O que eu queria, no entanto, era ainda melhor do que isso – qualquer coisa que não exigisse aquela exposição, e aquele orçamento.

Decidi usar as conexões internet de outras pessoas. Quem me dera que fosse tão fácil como ir a um McDonald’s ou a um Starbucks e alugar o Wi-Fi deles. Mas esses lugares têm câmaras de vigilância, e recibos, e outras pessoas – memórias com pernas. Além disso, todos os aparelhos sem fios, de um telemóvel a um portátil, têm um identificador global chamado MAC (Machine Adress Code), que deixa um registo em qualquer ponto de acesso a que seja ligado – um marcador forense dos movimentos do utilizador.

Por isso não fui a um McDonald’s nem a um Starbucks – fui andar de carro. Para ser mais específico, fui fazer wardriving, que é quando transformamos o nosso carro num sensor de Wi-Fi móvel. Para isto é preciso um portátil, uma antena de grande potência e um sensor GPS com íman, que pode ser posto no tejadilho do carro. A energia é fornecida pelo carro ou por uma bateria portátil, ou pelo portátil. Tudo o que é preciso cabe numa mochila.

Levei um portátil barato que corria o TAILS, que é um sistema operativo «amnésico» baseado no Linux. «Amnésico» significa que esquece tudo quando o desligamos e recomeça a partir do zero quando voltamos a ligá‐lo, sem registos ou vestígios de memória do que fizemos antes. O TAILS permitia‐me «disfarçar» sem problemas o MAC do computador: sempre que se ligava a uma rede deixava o registo de outra máquina qualquer, de modo nenhum associável à minha. Muito útil, o TAILS também tinha incorporado um suporte de ligação à rede anónima Tor.

À noite e aos fins‐de‐semana andava de carro pelo que me parecia ser toda a ilha de Oahu, a deixar que a minha antena captasse os impulsos das redes de Wi-Fi. O sensor GPS marcava cada ponto de acesso com a localização onde tinha sido detectado, graças a um programa de mapeamento a que eu chamava Kismet. O resultado era um mapa das redes invisíveis por que passávamos todos os dias sem as notar, uma escandalosa percentagem das quais não tinha qualquer segurança ou uma segurança que eu conseguia contornar de olhos fechados. Algumas redes exigiam um hacking mais sofisticado. Eu empastelava por momentos uma rede, o que deixava off-line os utilizadores legítimos; nas suas tentativas de reconectar, esses utilizadores transmitiam automaticamente os seus «pacotes de autenticação», que eu interceptava e decifrava em passwords que me permitiam fazer login como qualquer outro utilizador «autorizado».

▲ (AFP/Getty Images)

AFP/Getty Images

Com este mapa na mão, andava às voltas por Oahu como um louco, a tentar verificar o email para ver qual dos jornalistas me tinha respondido. Tendo estabelecido contacto com Laura Poitras, passava a maior parte da noite a escrever‐lhe – sentado contra a roda do carro numa praia, a surripiar o Wi-Fi de um resort próximo. Alguns dos jornalistas que eu tinha escolhido tinham de ser encorajados a usar email encriptado, o que em 2012 não era fácil. Em alguns casos, tinha de mostrar‐lhes como, de modo que descarregava tutoriais – sentado no meu carro num parque de estacionamento, a servir‐me da rede de uma biblioteca. Ou de uma escola. Ou de uma estação de serviço. Ou de um banco – que tinham protecções verdadeiramente miseráveis. O essencial era não criar quaisquer padrões.

Capítulo 29 – Amor e exílio

Exílio: não passou um único dia desde 1 de Agosto de 2013 em que não recorde que era isto que o meu eu adolescente costumava chamar a ser impedido de estar online. O Wi-Fi falhou? Exílio. Estava fora do alcance do sinal? Exílio. O eu que costumava dizer isto parece‐me agora tão jovem. Tão distante.

Quando as pessoas me perguntam como é a minha vida actual, respondo‐lhes que é muito parecida com a delas, na medida em que passo a maior parte do meu tempo em frente do computador – a ler, a escrever, a interagir. A partir daquilo a que a imprensa gosta de descrever como um «local não referido» – e que na realidade é apenas o apartamento com dois quartos em Moscovo que esteja de momento a alugar –, projecto‐me para palcos de todo o mundo, falo da protecção das liberdades civis na era digital a públicos de estudantes, eruditos, legisladores e tecnólogos.

Há dias em que tenho reuniões virtuais com os meus colegas da administração da Freedom of the Press Foundation, ou falo com a minha equipa legal na Europa, liderada por Wolfgang Kaleck, no Centro Europeu para os Direitos Humanos e Constitucionais. Noutros limito‐me a ir comprar um Burger King – sim, continuo a ser um cliente fiel – e jogo jogos que tenho de piratear porque ja não posso usar cartões de crédito. Uma das constantes da minha existência é o contacto diário com o meu advogado, confidente e consiglieri‐geral na América, Ben Wizner, da ACLU, que tem sido o meu guia no mundo tal como ele é e atura as minhas divagações a respeito do mundo como devia ser.

Assim é a minha vida. Tornou‐se muito mais alegre no gelado Inverno de 2014, quando Lindsay veio visitar‐me – a primeira vez que voltei a vê‐la desde o Havai. Tentei não esperar demasiado, porque sabia que não merecia a oportunidade; a única coisa que merecia era uma bofetada na cara. Mas quando lhe abri a porta ela pousou a mão na minha face e eu disse‐lhe que a amava.

«Cala‐te», disse ela. «Eu sei.»

Abraçámo‐nos em silêncio, cada expiração uma promessa de compensar o tempo perdido.

Por um momento, o meu mundo foi dela. Anteriormente, eu contentava‐me com ficar em casa – na realidade, já era essa a minha preferência antes de vir para a Rússia – mas Lindsay insistiu: nunca tinha cá estado e íamos ser turistas juntos.

O meu advogado russo, Anatoly Kucherena, que me ajudou a conseguir asilo no país – foi o único advogado que teve a previsão de aparecer no aeroporto com um intérprete – é um homem culto e desembaraçado, que se tem revelado tão hábil a arranjar bilhetes de última hora para a ópera como a orientar os meus assuntos legais. Conseguiu‐me dois lugares de camarote para o Teatro Bolshoi, de modo que eu e Lindsay vestimo‐nos a preceito e fomos, apesar de eu ter de admitir que estava receoso. Havia tanta gente, todas juntas na mesma sala. Lindsay apercebeu‐se do meu crescente mal‐estar. Quando as luzes baixaram e o pano subiu, ela inclinou‐se para mim, bateu‐me com o cotovelo nas costelas e segredou: «Nenhuma destas pessoas está aqui por ti. Estão aqui para isto.» Passámos também algum tempo nos museus de Moscovo. A Galeria Tetryakov alberga uma das colecções mais ricas do mundo de ícones ortodoxos. Os artistas que os pintaram para a Igreja eram na essência contratados, pensei, pelo que não tinham sido autorizados a assinar as pinturas, pensei eu, ou tinham preferido não o fazer. A época e a tradição que tinham gerado aquelas obras não eram muito dadas ao reconhecimento de realizações individuais. Quando eu e Lindsay estávamos parados diante de um dos ícones, uma jovem turista, uma adolescente, meteu‐se de repente no meio de nós. Não era a primeira vez que eu era reconhecido em público, mas, dada a presença de Lindsay, ameaçava sem dúvida ser a mais mediática. Num inglês com sotaque alemão, a rapariga perguntou se podia fazer uma selfie connosco. Não sei como explicar a minha reacção – talvez a maneira tímida e delicada como a jovem alemã fizera o pedido, ou talvez a presença sempre alegre, género vive‐e‐deixa‐viver, de Lindsay –, mas a verdade é que, por uma vez sem hesitação, aceitei. Lindsay sorriu enquanto a rapariga se punha no meio dos dois e tirava a fotografia. Então, depois de algumas simpáticas palavras de encorajamento, afastou‐se.

Arrastei Lindsay para fora do museu um momento mais tarde. Estava com receio de que a rapariga publicasse a fotografia nas redes sociais e que dentro de minutos fôssemos objecto de atenções indesejadas. Hoje sinto‐me pateta por ter pensado aquilo. Nervoso, verifiquei online, mas a fotografia não apareceu. Nem nesse dia, nem no dia seguinte. Tanto quanto sei, ela nunca a partilhou – conservou‐a como a recordação privada de um momento pessoal.