Índice

Índice

A 4 de fevereiro de 2016, a Reserva Federal de Nova Iorque começou a receber ordens através do SWIFT, o sistema que os bancos usam para comunicarem entre si, para transferir dinheiro das contas geridas pelo Banco Central do Bangladesh para vários bancos, empresas e fundações espalhadas pelas Filipinas e o Sri Lanka. À quinta ordem, começaram a surgir suspeitas. No Sri Lanka, um funcionário do Pan Asia Bank reparou que havia uma transferência com um valor demasiado elevado – 20 milhões de dólares – e que o nome do destinatário estava mal escrito : em vez de Foundation (Fundação) estava escrito Fandatian. Algo não batia certo. De imediato, contactou o Deutsche Bank, o banco que estava responsável por efetivar a operação, que também achou os detalhes suspeitos e avisou a Reserva Federal de Nova Iorque.

Apesar dos alertas, a Reserva Federal de Nova Iorque já tinha a transferência. O Pan Asia bloqueou o dinheiro e não o deixou sair para o seu destinatário, a Shakila Foundation, uma organização não-governamental. O que o funcionário do Sri Lanka não sabia é que a transferência que tinha acabado de bloquear fazia parte do maior roubo de sempre a um banco.

A história, que se conhece através de documentos judiciais, inquéritos parlamentares, investigações de vários serviços de países em pelo menos três continentes e testemunhos de alguns dos envolvidos, começa em maio de 2015, quando Kam Sin Wong, um cidadão chinês radicado nas Filipinas e dono de um dos maiores casinos de Manila, e Gao Shu Hua, outro cidadão chinês que tinha saído da prisão pouco antes por gerir uma das maiores redes de jogo ilegal da China, abriram quatro contas na agência do Rizal Bank de Jupiter Street, na capital das Filipinas.

As contas foram abertas em quatro nomes diferentes, todos eles falsos, nenhum deles verificado pelo banco. A gerente que aceitou abrir as contas diz que agiu seguindo ordens dos superiores. A gestão do banco desmentiu-a e processou-a em tribunal.

As contas não registaram qualquer movimento durante mais de meio ano, até que em janeiro um grupo de hackers se infiltrou nos servidores do Rizal Bank, precisamente os servidores usados para comunicar através do SWIFT, roubou as passwords necessárias para aceder ao sistema e as necessárias para dar ordens de transferência e emitiu 35 ordens falsas para que a Reserva Federal de Nova Iorque procedesse à transferência de 951 milhões de dólares do Banco Central do Bangladesh para vários contas.

Os hackers escolheram a altura perfeita, uma sexta-feira (que é um dos dias de descanso semanal no Bangladesh, a par do sábado), num fim-de-semana prolongado devido ao ano novo chinês, que era feriado bancário naquele país. Além disso, o conhecimento do sistema era tal que também desativaram a impressora do Banco Central do Bangladesh, que imprime todas as ordens de transações, fazendo com que os funcionários do banco não dessem pelo que se estava a passar.

Quatro dias depois, quando os funcionários perceberam que não era um simples problema de impressora, entraram em pânico e tentaram chegar à fala com o Rizal Bank, mas esqueceram-se de usar o sistema de emergência do SWIFT. As 100 mensagens que enviaram ficaram em espera, entre outras mais de 800, tempo suficiente para que 81 milhões de dólares transferidos para as quatro contas desaparecessem sem deixar rasto.

Mas o filme não se ficaria por aqui. O mesmo Gao Shu Hua que abriu as contas com Kam Sin Wong, o dono do casino, voltaria a Manila juntamente com o seu parceiro, Ding Zhi Ze, um cidadão chinês com várias empresas em Macau, e um grupo de jogadores chineses que durante mais de um mês estariam no casino MetroManila Solaire a jogar, para lavar o dinheiro que tinha acabado de ser roubado das Filipinas.

▲ Kam Sin Wong, dono do casino MetroManila Solaire, responde aos deputados filipinos sobre o seu papel no caso do roubo ao Banco Central do Bangladesh

AFP/Getty Images

Gao e Ding, dois empresários com várias empresas ligadas ao jogo em Macau — o enclave português usado pela Coreia do Norte durante décadas como base para muitas das suas atividades ilegais, incluindo a preparação para o ataque ao Korean Air Flight 858 que provocou a morte a 115 pessoas — eram conhecidos das autoridades por ligações ao jogo ilegal. Gao chegou a estar preso duas vezes, uma delas condenado por gerir uma das maiores redes de jogo ilegal da China. Ambos sairiam das Filipinas sem deixar rasto, juntamente com o dinheiro.

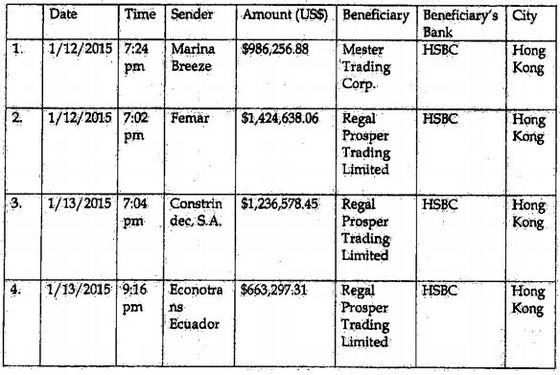

O esquema já tinha sido aplicado em dois outros bancos, um deles o Banco del Austro no Equador, de onde roubaram 12 milhões de dólares, enviados para contas em nomes falsos em Hong Kong, Nova Iorque, Los Angeles e Dubai. Mas a maior surpresa seria o grupo que levou a cabo os ataques: Lazaurs, um dos mais perigosos grupos de hackers do mundo, controlado e financiado pelo regime da Coreia do Norte.

A surpresa não se ficaria por aqui, já que, para além dos quatro países – Bangladesh, Filipinas, Equador e Taiwan — onde os bancos foram alvo destes ataques, as autoridades perceberam que os hackers controlados por Pyongyang já tinham atacado mais bancos no México, Costa Rica, Brasil, Uruguai, Chile, Nigéria, Gabão. Quénia, Etiópia, Polónia, Iraque, Índia, Indonésia e Malásia. E esta era só a ponta de um iceberg que em 2017 chegaria até a afetar empresas em Portugal.

Da escola primária para o Exército

Desde os anos 60 que Pyongyang recorre a um vasto conjunto de atividades ilegais para financiar o regime dos Kim. Nas décadas de 60 e 70 usava maioritariamente a sua rede de diplomatas para fazer contrabando de álcool, tabaco, droga, ouro e animais exóticos — mas à medida que os esquemas iam sendo descobertos, o regime foi-se adaptando.

Do contrabando de garrafas de vodka dos diplomatas norte-coreanos na Escandinávia, passando pelo tráfico de heroína, falsificação de notas de 100 dólares (com o apoio do IRA), até à venda de armas e material nuclear a países do Médio Oriente, o leque de atividades norte-coreanas para conseguir dinheiro é vasto e está em permanente evolução para conseguir escapar às sanções criadas em resposta a estas atividades. Mas, ao mesmo tempo que jogava ao gato e ao rato com as Nações Unidas, o regime implementava pacientemente um plano estruturado que lhe daria uma capacidade que poucos julgavam possível.

De acordo com o testemunho de desertores norte-coreanos, o programa criado em meados dos anos 80 começa logo na primária, com a educação centrada em matérias fundamentais como a matemática. Já no secundário, o regime identifica os alunos com maior potencial e envia-os para as universidades norte-coreanas – como a Universidade Kim il-Sung, a Universidade de Tecnologia Kim Chaek e a Universidade Mirim – para começarem a aprender programação, de onde saem para várias universidades fora do país, maioritariamente na China e na Rússia (durante décadas, até serem aplicadas novas sanções, também para várias universidades na Europa), para fazerem especializações.

Um vídeo da propaganda norte-coreano usado para incentivar as crianças a estudar matemática e geometria para poderem combater o inimigo norte-americano

“A Coreia do Norte tem um sistema que permite identificar as crianças com mais capacidade em ciência, matemática e estatística e depois mandam-nos estudar tecnologias. Muitos vão para fora, para países como a Índia ou a China, depois voltam para a Coreia do Norte, onde são destacados para bases fora do país. Quem entra nestes programas acaba por ser privilegiado face aos demais, tendo comida, acesso à Internet e outros privilégios”, explicou um responsável sul-coreano ao Observador.

Depois de um programa intensivo, os alunos são recrutados por uma das unidades das secretas norte-coreanas e enviados para fora do país, para trabalhar em unidades isoladas onde têm de conseguir uma receita anual mínima, 80% da qual vai para o regime.

Nem todos os crimes são grandes ataques. Priscilla Moriuchi, que liderava o departamento da NSA responsável por monitorizar as ameaças à cibersegurança na Ásia Oriental e no Pacífico antes de assumir a direção da empresa de cibersegurança Recorded Future, explicou ao Observador como funcionam estas bases: “Os primeiros trabalhos são nestas bases fora do país, mas nem todos os crimes são grandes. No início são coisas mais pequenas, mas rentáveis, como o contrabando e a cópia de vídeo-jogos, a programação de add-ons (opções dentro dos próprios jogos em rede os quais os jogadores têm de pagar para aceder)”.

Os hackers vivem em autênticos bunkers, controlados por membros do partido e sem possibilidade de contacto com a população. “São autênticas fábricas de hackers. As maiores têm algumas dezenas de pessoas, que são obrigadas a conseguir uma receita destas atividades ilegais entre os 60 e os 100 mil dólares por ano para entregar ao regime. É a partir destas bases que a maior parte dos ataques acontece”, disse.

▲ O partido identifica os alunos com mais aptidões para matemática, estatística e ciências e envia-os à Universidade para estudarem programação

Getty Images

Para além de crimes menores, estas bases são também usadas para levar a cabo ataques maiores, explicou Priscilla Moriuchi, que passam pelo roubo de informação e sabotagem de empresas, governos e instituições, roubos a bancos, casinos e o sequestro da informação e dos sistemas de empresas (pela qual exigem dinheiro em troca) e, mais recentemente, gerar criptomoedas. Tudo depende do grupo em que estão inseridos, cada um tem a sua função específica dentro do plano do regime.

A Recorded Future conseguiu identificar 10 países que têm sido usados pela Coreia do Norte para instalar estas bases, a maior parte deles na Ásia – China, Índia, Nepal, Indonésia, Malásia, Tailândia e Bangladesh – mas também a Nova Zelândia (onde a atividade tem diminuído desde que se aplicaram limitações à entrada de norte-coreanos no país) e dois países em África, um deles Moçambique.

Os responsáveis da antiga colónia portuguesa dizem não ter informação sobre qualquer atividade norte-coreana, mas a relação entre os dois países é de longa data, desde o apoio norte-coreano a Samora Machel na luta pela independência — foi uma empresa norte-coreana que construiu a estátua do antigo líder moçambicano em Maputo e, em troca, uma das principais avenidas da capital moçambicana tem o nome do líder histórico da Coreia do Norte, Kim il-Sung.

De acordo com as Nações Unidas e com várias investigações criminais, Moçambique continua a dar credenciais diplomáticas a norte-coreanos membros da Green Pine e da KOMID, as empresas da Coreia do Norte responsáveis pela venda de armas – uma violação das sanções impostas pela ONU –, a comprar armas ao regime – outra violação das sanções impostas –, e a permitir que a Mansudae, a empresa responsável pela construção das gigantescas estátuas em honra dos líderes africanos, opere também como intermediário na venda de armas, usando ainda os seus trabalhadores norte-coreanos (que trabalham em condições sub-humanas), para construir fábricas de armamento naquele país e noutros. A isto juntam-se várias detenções de diplomatas norte-coreanos destacados em Moçambique em vários países nas imediações, acusados de contrabando de marfim.

De incómodo a pesadelo

Nas últimas décadas, as autoridades olhavam as capacidades norte-coreanas como pouco mais que uma anedota. O acesso à Internet no reino eremita é extremamente limitado, as infraestruturas que se conhecem são rudimentares e a eletricidade disponível escassa. Deste país devastado pela gestão da dinastia Kim e por pesadas sanções internacionais pouco se esperava.

O acesso à Internet na Coreia do Norte é limitado a membros do partido e estudantes devidamente autorizados, e até à década passada era feito maioritariamente por satélite (um serviço prestado por uma empresa alemã). Desde então, o serviço passou a ser prestado por uma empresa chinesa, mas sempre com grandes limitações. A população apenas tem acesso a uma rede interna com alguns sites criados e geridos pelo regime, que contêm por exemplo os jornais e a agência noticiosa norte-coreana. Já as elites têm menos limitações, usando a Internet maioritariamente para aceder a redes sociais como o Facebook, o Instagram e para jogos em rede em consolas de videojogos, como a PlayStation.

A perceção começou a mudar no final da década passada, quando se deram os primeiros ataques norte-coreanos, maioritariamente contra empresas, bancos e o governo da Coreia do Sul. As autoridades registaram ataques crescentes em 2007, 2009 e 2011. O primeiro grande ataque acontece já em 2013, quando mais de 50 mil computadores de três televisões e dois bancos sul-coreanos são infetados. Os computadores da KBS, MBC e YBC ficaram paralisados. 32 mil computadores do Shinhan Bank e do Nonghyup foram infetados, várias operações foram interrompidas, os serviços bancários pela Internet e as caixas automáticas dos bancos deixaram de funcionar. Até essa altura, os ataques tinham como objetivo a perturbação e a sabotagem dos sistemas, mas também o roubo de informação.

Foi em 2014 que os hackers norte-coreanos saltaram para a ribalta. Durante vários meses, ganharam acesso aos computadores da empresa norte-americana Sony e, sem serem detetados, foram roubando informação e instalando ferramentas destrutivas no sistema. As primeiras ameaças contra a empresa surgiram quando a Sony anunciou o lançamento do filme A Entrevista, uma comédia protagonizada por James Franco e Seth Rogen onde os dois atores representam jornalistas que são recrutados pela CIA para assassinar o líder norte-coreano Kim Jong-un.

▲ O filme "A Entrevista" levou ao ataque à Sony

Getty Images

Um grupo que se intitulava Guardians of Peace (mais tarde identificado como Lazarus) ameaçou a empresa e os cinemas norte-americanos com ataques, o que levou algumas salas a não passarem o filme — mas a Sony acabou por divulgá-lo em formato digital. O que se seguiu foi um ataque sem precedentes.

A 24 de novembro, quando os trabalhadores da Sony começaram a chegar à empresa notaram que os seus computadores estavam bloqueados e com uma mensagem a avisar que estavam a ser alvo de um ataque. Os hackers acabariam por destruir uma parte significativa da infraestrutura tecnológica da empresa, com uma ferramenta para apagar o conteúdo dos computadores e dos servidores, divulgaram dados pessoais – números de Segurança Social e informação médica – dos trabalhadores e da gestão da Sony, vários filmes que estavam por estrear, o argumento do novo filme 007, “Spectre”, e uma série de emails entre a gestão da empresa que revelavam salários, continham insultos a atrizes famosas como Angelina Jolie e uma conversa de teor racista da presidente da empresa sobre Barack Obama, antes de uma visita do Presidente dos Estados Unidos, que levaria à sua demissão.

Os estragos custaram milhões à empresa, para além dos danos à sua reputação, mas, mais importante, captaram o interesse das agências de informação norte-americanas, especialmente depois de ameaças do grupo de hackers à Sony que faziam alusão a ataques da dimensão do 11 de setembro.

De Pyongyang para o mundo

O que se seguiu à Sony foi um aumento dos ataques à escala global por uma estrutura paciente, organizada, original e altamente destrutiva, levados a cabo pelo grupo Lazarus e os seus subgrupos, entre eles os mais conhecidos são o Bluenoroff (responsável pelos ataques a bancos internacionais, casinos e investidores), o Andariel (bancos sul-coreanos, empresas de tecnologia e grandes empresas para roubo de informação e sabotagem) e o Reaper (instituições financeiras, organizações de direitos humanos e utilizadores privados sul-coreanos).

Lazarus

↓ Mostrar

↑ Esconder

É a cabeça da cobra. Com o objetivo de criar o caos social e organizar campanhas de grande envergadura, o Lazarus tem como alvos principais o governo sul-coreano, instituições financeiras e as televisões.

O grupo, também conhecido como Hidden Cobra, tem atividade conhecida desde pelo menos 2009, mas começou a ganhar projeção em 2013, com um ataque na Coreia do Sul que deitou abaixo mais de 50 mil computadores em dois bancos e duas televisões.

O ataque à Sony em 2014 colocaria o grupo no topo da lista dos mais perigosos e captou a atenção de boa parte do mundo das secretas, em especial das norte-americanas. Quem não conhecia o Lazarus, passou a conhecer com o WannaCry em maio de 2017, que infetou mais de 200 mil computadores em 11 mil instituições, espalhadas por 150 países.

Em 2015, os hackers norte-coreanos atacaram bancos nas Filipinas, no Vietname e no Bangladesh. O mesmo programa foi detetado em bancos nos Estados Unidos, Brasil, Chile, México, Venezuela e Polónia. O ataque nesse mesmo ano ao Banco del Austro no Equador, que rendeu 12 milhões de dólares aos atacantes, usou o mesmo esquema que viria a ser utilizado no roubo ao Banco Central do Bangladesh: os atacantes instalaram malware para penetrar a segurança do banco, obter as credenciais para aceder SWIFT e enviar mensagens fraudulentas para iniciar transferências de dinheiro e de seguida apagaram parte das mensagens para não deixar rasto.

Lista dos destinatários (a maior parte empresas falsas) dos 12 milhões que saíram do Banco del Austro. Fonte: Acordão do Tribunal de Nova Iorque sobre a queixa do banco do Equador contra o Wells Fargo, o banco que efetivou a transferência

Bluenoroff

↓ Mostrar

↑ Esconder

É o mais famoso, e talvez o mais perigoso, dos grupos criados na sombra do Lazarus. É este subgrupo que leva a cabo a maior parte dos ataques que têm como objetivo conseguir dinheiro para os hackers e para o regime norte-coreano.

Tem atacado bancos, casinos e plataformas de negociação de criptomoedas em todo o mundo, e os ataques conhecidos demonstram não só uma grande capacidade técnica, como método, paciência e conhecimento interno dos sistemas que ataca, como é o caso do SWIFT.

É responsável pelo roubo de 81 milhões de dólares do Banco central do Bangladesh em 2016, por tentar infiltrar-se no Banco Central Europeu, no Banco Mundial e em centenas das maiores instituições financeiras do mundo, assim como em empresas de telecomunicações. Tem conseguido lucros imensos com ataques a plataformas de negociação de criptomoedas. Pensa-se ser responsável por um ataque a uma destas plataformas no Japão, saindo do ataque com quase 600 milhões de dólares em criptomoedas.

Em 2016, para além do ataque ao Banco Central do Bangladesh que rendeu 81 milhões de dólares, os hackers tentaram roubar 1,1 milhões de euros do Tien Phong Bank no Vietname, o que terá sido evitado pelo próprio banco depois de detetar as mensagens fraudulentas enviadas através do SWIFT.

A ambição ficou ainda mais evidente ao longo do ano de 2017, com dois casos de escala mundial. Em fevereiro de 2017, o Bluenoroff conseguiu penetrar na Autoridade de Supervisão Financeira da Polónia e usou-a para infetar os sistemas de dezenas de bancos polacos. Apesar de não ter havido qualquer participação de roubo da parte destes bancos, as autoridades descobriram que a infiltração nos bancos polacos era apenas uma pequena parte dos planos.

O malware, bloqueado a tempo, estava programado para atacar mais de 100 bancos e empresas em 31 países. A lista incluía algumas das maiores organizações do mundo, como o Banco Central Europeu (BCE), o Banco Mundial, os bancos centrais da Áustria, Estónia, República Checa, Rússia, Sérvia, Brasil, Chile e Venezuela, além de uma vasta lista que inclui alguns dos maiores bancos e empresas de telecomunicações do mundo, como o BBVA e o Sabadell em Espanha, o Deutsche Bank e o Bank of America nos Estados Unidos, ou o Santander no México.

Portugal ficaria a conhecer de perto o poder da armada cibernética norte-coreana em agosto de 2017, quando a PT Portugal foi um dos alvos de um ataque massivo à escala mundial, que exigia um pagamento na criptomoeda bitcoin em troca das passwords para aceder aos ficheiros do sistema que haviam sido encriptados. Em Portugal, a EDP, a Caixa Geral de Depósitos, o BCP, a NOS e a SIBS desligaram os computadores e cortaram a sua ligação à rede por prevenção.

Andariel

↓ Mostrar

↑ Esconder

É a versão doméstica do Bluenoroff, mas com outros interesses além do dinheiro. O Andariel está mais virado para os ataques em instituições do setor financeiro sul-coreano, grandes empresas e a indústria da defesa.

Para além de conseguir o lucro necessário para financiar as suas operações e a elite norte-coreana, o grupo tem entre as suas competências o roubo de informação. Um dos maiores roubos alguma vez conseguidos na Coreia do Sul foi levado a cabo por este grupo em 2016, quando conseguiu penetrar na rede do Exército sul-coreano e roubar 235 gigabytes de informação considerada secreta tanto da Coreia do Sul como dos seus aliados norte-americanos. Entre os dados estavam planos para eliminar a cúpula do regime norte-coreano.

O ataque, que ficaria conhecido pelo nome da ferramenta usada — WannaCry –, seria evitado por acaso por um jovem programador inglês de apenas 22 anos, rendendo apenas uma pequena quantia aos hackers, mas o caos estava criado. De acordo com a Europol, foram infetados cerca de 200 mil computadores de 11 mil instituições em 150 países.

Centenas de clínicas e hospitais no Reino Unido foram obrigados a cancelar cirurgias e exames, a francesa Renault teve de suspender a produção em várias fábricas em França e na Eslovénia, várias cidades na Índia ficaram sem eletricidade, a polícia chinesa teve de suspender as suas operações durante várias horas por não conseguir aceder ao seu sistema, os sistemas de pagamento automático nas bombas de gasolina chinesas e os multibancos deixaram de funcionar, o Ministério dos Negócios Estrangeiros e a Segurança Social do Brasil também foram obrigados a desligar os seus computadores depois de serem afetados, tal como a Petrobras, entre muitos outros.

O WannaCry infetou mais de 200 mil computadores de 11 mil instituições em 150 países, de acordo com a Europol. Em Portugal, a PT Portugal foi afetada.

Reaper

↓ Mostrar

↑ Esconder

APT37, Group123, Scarcruft, Geumseung121. Apesar dos muitos nomes diferentes pelos quais é conhecido, ainda tem pouca projeção. É o menos conhecido dos quatro, mas está a crescer, tanto nas suas capacidades como na ambição.

Este grupo tem como alvo primário os ataques a instituições financeiras, a organizações de direitos humanos e a utilizadores individuais sul-coreanos, com o intuito de recolher informação.

Apesar do foco na Coreia do Sul, o Reaper está a crescer e já terá chegado ao Japão, Vietname e ao Médio Oriente, atacando em setores que abrangem a indústria, o automóvel, a saúde, químicos, eletrónica, indústria aeroespacial.

Para além de recolher informação, este grupo tem instalado ferramentas que permitem a destruição dos dados dos computadores e servidores que infetam, deixando antever a sua capacidade destrutiva.

Os atacantes usaram uma vulnerabilidade no sistema operativo Windows que a National Security Agency (NSA) dos Estados Unidos conhecia, mas que não comunicou à Microsoft para a poder explorar através de uma ferramenta que criou para o efeito, a EternalBlue, o que lhe valeu muitas críticas na sequência do ataque.

Mais recentemente, o mesmo grupo terá conseguido roubar 4,3 milhões de euros do governo local do condado de Meath, na Irlanda, com as autoridades irlandesas a reportarem ataques diários contra empresas e bancos na Irlanda, país onde estão sediadas muitas das maiores multinacionais do mundo, como é o caso da Apple e da Google.

As próprias autoridades reconhecem que a ameaça é difícil de travar. “A fraude no Bangladesh não foi um caso isolado. Temos conhecimento de pelo menos mais dois, possivelmente mais, em que os criminosos usaram o mesmo modus operandi, mas sem as quantias incríveis. (…) A indústria financeira, como comunidade, tem de ter consciência que o risco informático é grande. Haverá mais ataques. E inevitavelmente alguns deles serão bem-sucedidos”, disse o presidente do SWIFT, Gottfried Leibbrandt, em março de 2016, um mês depois do ataque ao Banco Central do Bangladesh.

Amigos, amigos, bitcoins à parte

Os ataques dos hackers norte-coreanos continuam a atacar bancos em todo o mundo. Em março deste ano, um ataque informático atribuído à Coreia do Norte roubou informação de vários bancos e de uma organização governamental na Turquia. Mas o grupo tem-se focado em novos alvos, mais fáceis, como bancos em países em países em desenvolvimento com menor segurança, e encontrou uma autêntica mina de ouro nas criptomoedas.

De acordo com várias empresas de cibersegurança, desde 2017 que os hackers norte-coreanos têm intensificado ataques contra plataformas de negociação de Bitcoin, Monero, Ethereum e outras criptomoedas, especialmente na Coreia do Sul e no Japão.

“Os roubos das bolsas de Bitcoin são, sem dúvida alguma, um exercício muito valioso para os norte-coreanos. Tudo depende de quando convertem o dinheiro. Nós calculamos que só no passado tenham conseguido 200 milhões em apenas dois roubos. Estes são só aqueles em que sabemos o número de moedas roubadas. Pode ser muito mais, será certamente”, explicou Priscilla Moriuchi, da Recorded Future.

▲ Os norte-coreanos têm estado concentrados no roubo de moedas virtuais

AFP/Getty Images

O esquema passa por ataques a contas pessoais, em que usam como isco emails com informação sobre novas regulações ou mudanças nos impostos, algo que é do interesse de quem negoceia em criptomoedas, ou criam perfis falsos no Facebook com fotos de mulheres bonitas, com alegados cursos universitários em países estrangeiros e interesse em criptomoedas, para mais tarde publicarem documentos sobre temas relacionados, com que levam estes utilizadores a clicar, permitindo aos hackers acederem aos seus computadores e roubar as passwords das carteiras de criptomoedas que possuem.

“São muito inteligentes na forma como atraem as pessoas”, explicou ao Observador Luke McNamara, analista da FireEye. O interesse nestas moedas, para além do lucro financeiro óbvio, diz, é a falta de registos.

“Vemos que usam cada vez mais Monero, porque com a Bitcoin é possível saber quem tem o dinheiro. Mas as criptomoedas são praticamente anónimas, não há registos das transações, não seguem as regras do branqueamento de capitais. Já vimos inclusivamente um grupo de espionagem russo a registar domínios. É uma área com muito potencial para criminosos”, adiantou.

Para a Coreia do Norte, estas moedas representam ainda uma forma de transferir dinheiro numa altura em que estão praticamente excluídos do sistema financeiro internacional devido às pesadas sanções aplicadas pelas Nações Unidas, pelos Estados Unidos e pela União Europeia. As sanções são de tal forma apertadas que o regime diz que, sem uma isenção, não terá forma de pagar o hotel da sua delegação em Singapura onde está marcada a cimeira entre Donald Trump e Kim Jong-un de dia 12.

O potencial de lucro é imenso. Prova disso foi um ataque feito a uma plataforma de negociação destas moedas no Japão em janeiro deste ano, no qual os norte-coreanos terão conseguido roubar 530 milhões de dólares.

O mercado é tão vasto como opaco e as vítimas não ajudam à sua causa. “Só temos acesso a dados sobre roubos esporadicamente, o que nos permite fazer uma estimativa muito conservadora em relação ao lucro que o regime terá. A maior parte das vítimas não participa os ataques às autoridades. O mesmo acontece com as empresas e os bancos, que não querem sofrer danos na sua reputação e afastar clientes dando a ideia de que não são seguros. Isso também limita a capacidade das autoridades em responder, e a nossa em criar formas para evitar ou bloquear estes ataques”, acrescentou Luke McNamara.

A maior parte dos ataques são levados a cabo contra a Coreia do Sul, e não cessaram mesmo com a aproximação entre os dois países, que levou já a (mais que) uma histórica reunião entre os seus dois líderes, Kim Jong-un e Moon Jae-in.

▲ Kim Jong-un e Moon Jae-in no encontro que marcou a aproximação histórica entre as duas Coreias. Na sombra, os hackers norte-coreanos levavam a cabo ataques contra a Coreia do Sul

AFP/Getty Images

Uma ameaça temível e difícil de parar

A acção em março contra bancos turcos terá sido só uma pequena peça de um puzzle maior que envolve um ataque a infraestruturas críticas e a indústrias como o setor financeiro, saúde, telecomunicações e entretenimento.

De acordo com a empresa de cibersegurança McAfee, as ferramentas infetaram computadores nos Estados Unidos, Suíça, Rússia, China, Japão, Austrália, Colômbia, Costa Rica, Indonésia, Vietname, Singapura, África do Sul, Nova Zelândia, Mauritânia, Filipinas, Tailândia e na região chinesa de Hong Kong — e continuam ativas. Entre estas terão sido detetadas ferramentas que permitem aos hackers não só roubar informação, mas também eliminar os ficheiros dos computadores, semelhantes às usadas no ataque à Sony em novembro de 2014.

Este é o maior pesadelo das autoridades, numa altura em que cada vez mais infraestruturas críticas são geridas eletronicamente, a capacidade de destruição dos hackers não tem limites.

“A Coreia do Norte já foi mais longe do que qualquer outro Estado quando decidiu atacar diretamente empresas. Depois disso, foi atrás dos bancos para ganhar dinheiro. É um regime que não olha a meios para conseguir o que quer. E se um dia decidir atacar uma barragem, causar um acidente com comboios ou algo ainda mais perigoso?”, pergunta um ex-agente de uma agência de segurança norte-americana.

O potencial é infinito. E a forma de os controlar longe de ser evidente. “É muito difícil conseguir evitar por completo um incidente deste género. Todas as sanções que podíamos impor à Coreia do Norte já estão em prática. Não há sanções especificas que possam ser usadas para este caso”, acrescentou.

As maiores dificuldades estão na deteção e na atribuição destes atos. Os grupos atuam fora de território norte-coreano, a atribuição dos ataques é feita com base na deteção de traços de código semelhantes encontrados nas diferentes ferramentas, na ligação a IPs (um código que identifica os computadores que comunicam em rede) na Coreia do Norte ou em bases identificadas e no testemunho de desertores.

O acesso a dados internos norte-coreanos é ainda mais difícil. O ataque à Sony foi imputado pelos Estados Unidos à Coreia do Norte, em parte devido a uma rara instância em que a NSA conseguiu aceder às redes e computadores norte-coreanos (como um dos documentos revelados por Edward Snowden viria a mostrar).

Documento da ‘wikipédia’ interna da NSA divulgado por Edward Snowden. Fonte: The Snowden Archive

No entanto, mesmo com esta informação e as sucessivas investigações judiciais e de empresas de cibersegurança, que levaram a acusações públicas pelos líderes do FBI e pelo próprio Barack Obama de que a Coreia do Norte estaria por detrás do ataque, não houve qualquer acusação formal ao regime. Se chegasse a esse ponto, os tribunais pouco poderiam fazer mais do que condenar e exigir compensações que, tal como várias outras já transitadas em julgado, nunca são efetivadas.

“É muito difícil atribuir responsabilidades dos ataques. É um processo que demora muito tempo e que, no fim, pode não servir de nada, porque não há muito mais que se possa fazer além das sanções que já estão impostas. Só com maior atenção das autoridades de cada país que dão vistos a cidadãos norte-coreanos, e maior colaboração das vítimas, se pode responder de forma mais eficaz a estes ataques”, acrescentou o analista da FireEye.

Em março do ano passado, Richard Ledget, então diretor adjunto da NSA, disse que a justiça norte-americana tinha provas sólidas de que a Coreia do Norte estaria por detrás do ataque à Sony, mas reconheceu que as empresas estão indefesas contra hackers potenciados e financiados por Estados. Numa força que se estima tenha mais de 6000 elementos, “é como esperar que os seguranças do Home Depot e do Target façam frente ao Exército da Coreia do Norte. Não faz sentido”.