“Nós, GhostSec, condenamos as ações da Rússia e decidimos levar a guerra às suas infraestruturas, que são, aliás, terríveis”

Não é a primeira vez que o Ghost Security Group, uma organização que se assume como contraterrorista e de oposição a todas as ações que usam a internet como arma, entra numa guerra. Os seus membros já o fizeram pela Síria e contra o Estado Islâmico, e estão agora ativos ao lado da Ucrânia, contra a Rússia. E não estão sozinhos. Há cerca de uma centena de grupos semelhantes identificados: uns lutam ao lado da Ucrânia a tentar enfraquecer as infraestruturas russas com ciberataques; os restantes estão do lado oposto da batalha, o da Rússia. Uma guerra digital que mereceu, há dias, um aviso do Centro Nacional de Cibersegurança (CNSC), que desaconselha a participação de cidadãos portugueses nos ataques.

“A realização de ciberataques neste contexto pode revelar-se contrária a esforços diplomáticos em curso ou causar danos que possam vir a ser imputados a Portugal, o que obrigaria a que estes atos fossem tratados pelas autoridades como criminalmente relevantes”, avisou o CNSC.

Desde o início do conflito que a conta do Ghost Security Group na rede social Telegram deixou de se focar no Médio Oriente. Logo no dia 25 de fevereiro, sob a hashtag #OpRussia e quando foi feito o anúncio sobre a nova missão, os elementos deste grupo — que operam sob anonimato no mundo inteiro — conseguiram mandar abaixo um site militar russo e obter os IP dos computadores onde trabalhavam, de forma a tentar perceber quais estavam a tentar derrubar as infraestruturas ucranianas. Desde então têm conseguido aceder a vários computadores cujas informações vão vazando através do Telegram.

Numa publicação a 1 de março, o mesmo grupo informava que já tinham sido feitos vários ataques até então e publicava um link com dados obtidos nos sites do governo (gov.ru) e em economy.gov.ru. Não eram os únicos a fazê-lo. O grupo Anonymous, mal os russos entraram em território ucraniano, juntou-se ao Ghost Security e a outros grupos na mesma guerra cibernética, como aliás anunciou no Twitter nesse dia.

#Anonymous | #GhostSec:#Russian IP cameras were put in place to monitor #Ukrainian movements. We made sure to lock the Russians out of their own little spying devices by changing their default passwords and knocking their stuff offline..

????????????♂️???????? pic.twitter.com/olXDYSoRhQ

— Anonymous Younes (@YounesAnonymous) March 1, 2022

Logo no início do conflito, Yegor Aushev, que tem uma empresa de cibersegurança na Ucrânia, respondendo a um apelo do governo de Zelensky, lançava na rede social Facebook a operação ““ ̶f̶u̶c̶k̶ HACK RUSSIA” dirigida sobretudo as estruturas militares e mais relevantes da Rússia. “No escopo estão TODOS os alvos que a Rússia está a bombardear na Ucrânia – militares, civis, objetos de infraestrutura crítica –, mas na Rússia”. Dias depois, o grupo Anonymous mandava-lhe um e-mail com o balanço dos primeiros ataques: 1.500 sites russos e bielorrussos derrubados em apenas 72 horas.

Numa conversa por telefone ao Observador, Yegor Aushev, duas semanas mais tarde, explicaria que esse recrutamento serviu para encontrar vulnerabilidades nas infraestruturas russas, para depois serem comunicadas às autoridades ucranianas. Foi disponibilizado um endereço de e-mail para quem quisesse candidatar-se. Por este trabalho foi ainda oferecida uma contrapartida em dinheiro, “mas ninguém aceitou”, garantiu. “O mundo inteiro quer ajudar a Ucrânia”, sublinhou na altura Aushev, que aproveitou para agradecer a ajuda que Portugal está a oferecer ao acolher milhares de cidadãos ucranianos.

Entretanto começaram a surgir “milhares de pessoas” no ataque contra as instituições russas, mesmo que de forma individual. “Sejam estudantes que procuram ganhar experiência, sejam grupos de hackers. Ganhou uma dimensão que acho que acalmará quando a guerra terminar e quando se deixar de ver na televisão bombas a cair e crianças a sofrerem com a guerra”, explicou. Mas depressa o conflito virtual escalou de uma procura por vulnerabilidades para o ataque desenfreado.

“Começou por ser uma busca por vulnerabilidades, mas agora os hackers atacam tudo, exceto hospitais e escolas. Cuidado que a Rússia não está a ter”, denunciou, enquanto cumpria um período de recolhimento obrigatório de 35 horas imposto num momento mais quente da guerra, em Kiev. Naquele momento, dizia, 90% dos hackers estavam contra a Rússia e até “os hackers russos e bielorussos” lhe tinham “mandado mensagens”. “Alguns fornecem-nos mesmo credenciais das forças militares e ligações online da Rússia para nos ajudar no terreno”, disse.

▲ Empresas de cibersegurança já identificaram quase 80 grupos de hackers a operar na guerra da Ucrânia

Getty Images/iStockphoto

O número de grupos a travar esta guerra paralela soma já os mais de cem. Numa atualização feita a 20 de março, o site Cyberknow, que monitoriza ameaças à cibersegurança, identificou 77 grupos ativos em ataques informáticos a sites russos e ucranianos: 51 do lado da Ucrânia contra 24 do lado da Rússia e um desconhecido, com o nome MustangPanada — um APT (Advanced Persistent Threat) chinês que foi detetado na zona, mas que ainda não se percebeu se está ou não a participar no conflito. Já a 11 de abril, numa nova atualização, estavam ativos menos cinco: 50 pela Ucrânia, 20 ao lado dos russos, dois no Reino Unido. Num total, desde o início da guerra, tinham já sido identificados 102 grupos dedicados aos ataques informáticos.

Todos eles, que constam na tabela publicada no Twitter da Cyberknow, afirmam estar ativos em ataques cibernéticos ou fizeram uma declaração de apoio a qualquer a um dos lados do conflito, paralelamente ao conflito bélico que se trava no terreno.

????????Update 12. 11 APR. #cybertracker ????????

— CyberKnow (@Cyberknow20) April 11, 2022

72 Groups:

50 Pro-Ukraine

20 Pro-Russia

2 UNK.

8 removed.

102 groups all up since start of #UkraineRussiaWar

Usual caveats apply#cybersecurity #ThreatIntelligence #Russiaukrainewar #CyberAttack #infosec https://t.co/xWssJZ1vfD pic.twitter.com/powZccb31z

Na lista dos atacantes consta o GhostSec, que, entre os ataques que vem assumindo, diz já ter conseguido bloquear os IP das câmaras instaladas pelos russos para monitorizar os movimentos ucranianos. Como? “Alterando as suas senhas padrão e colocando os seus domínios offline”, explicam. O grupo diz já ter conseguido atacar também o Joint Institute for Nuclear Research, em Moscovo, tendo vazado documentos disponíveis em cerca de 20 links diferentes. Também terá conseguido atacar os Serviços de Informações russas.

O GhostSec assina também um ataque à Forbes, de onde terá apagado vários dados; a uma empresa de investimentos russa, de onde retirou contactos diversos de empresas chinesas; e à empresa de defesa Kronshtadt, o principal produtor de aviões não tripulados (‘drones’), de onde foram retirados também vários dados. Também terá conseguido fazer imprimir em milhares de impressoras de serviços militares e do governo russo mensagens anti-guerra, como mostra a imagem publicada no Twitter.

Update on Printer attack:

》10K+ COPIES PRINTED ☠Many printer's on military & government networks =

》ink completely wasted ????#slavaUkraina #GhostSec #OpRussia #UkraineRussiaWar #Anonymous #hacktheplanet pic.twitter.com/6XR7LYVd7d— GSM (@GS_M4F14) March 21, 2022

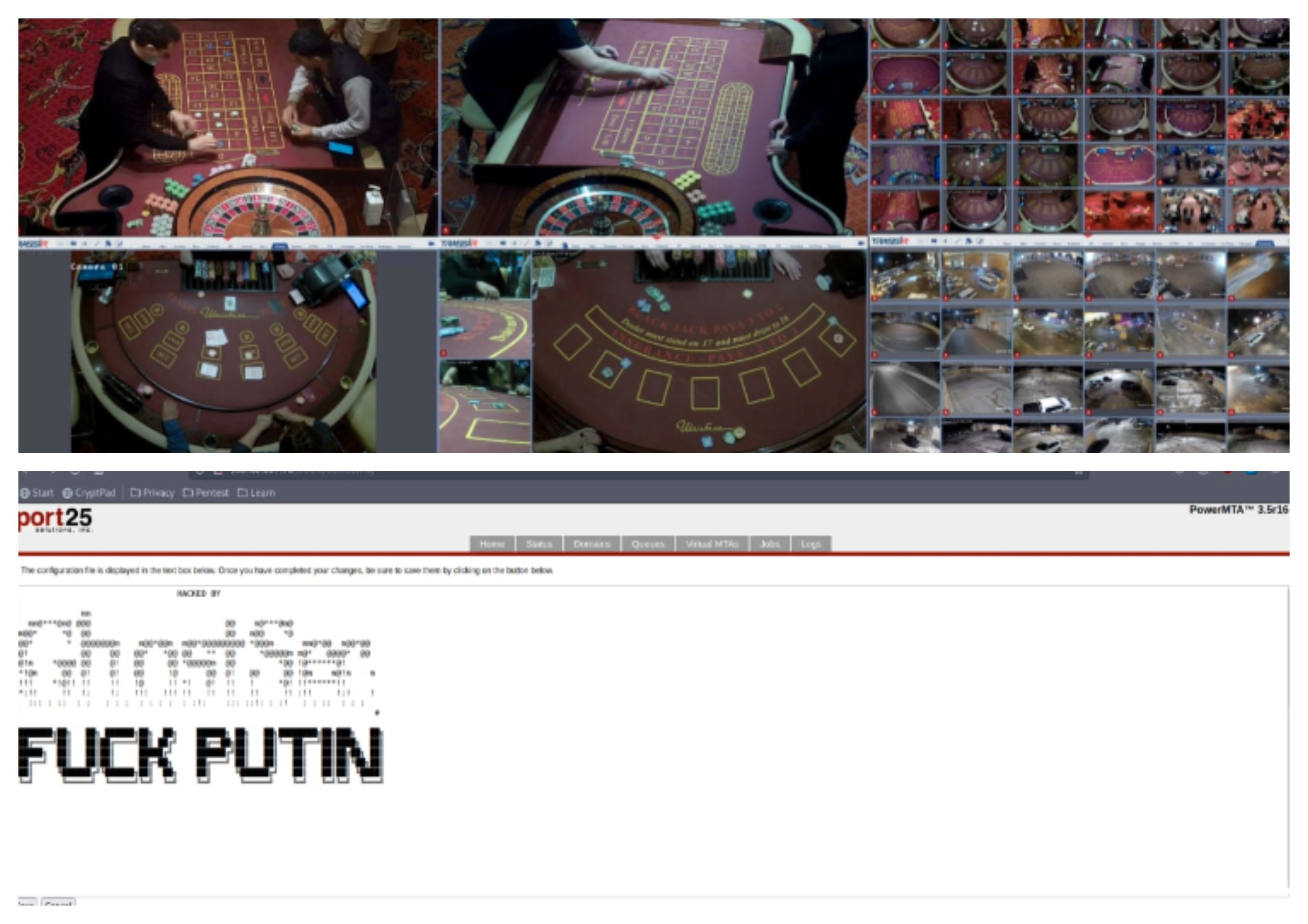

A surpresa, segundo o grupo, foi ter descoberto dois casinos russos ligados à mesma rede informática do Kremlin. “O que é isto?”, questionavam, colocando imagens captadas pelo sistema de videovigilância do casino, em que se veem mesmo pessoas a jogar. As imagens foram publicadas no Twitter, numa publicação que, entretanto, desapareceu. Os sistemas de videovigilância podem ser, de acordo com os especialistas, verdadeiras portas de entrada de um sistema porque as suas passwords normalmente respondem a um padrão.

Dias depois, o grupo publicava uma lista de acessos de entrada retirada deste sistema, onde se leem vários endereços de e-mail, e publicavam também ligações retiradas da rede informática do hotel Shambala, que aparentemente é proprietário destes dois casinos. Segundo informações do Tripadvisor, o Shambala Hotel está localizado a 2 minutos da costa do Mar de Azov, na zona de Azov-City, onde se localizam os casinos Shambala e Nirvano.

▲ Imagem de um dos casinos atacados que foi publicada no Telegram e da mensagem deixada nos servidores pelo grupo GhostSec

D.R.

Mais recentemente, o GhostSec anunciou via Telegram ter penetrado na Mestrospetstekhnika, a empresa da rede de metro na Rússia. Os hackers afirmam mesmo ter planos e relatórios de construção de cada uma das composições e dizem que conseguem controlar à distância o sistema de extração de fumo, a temperatura dos depósitos, comprovando essas declarações com imagens do sistema informático. O grupo não diz o que pretende fazer com esta capacidade.

Ataques russos começaram antes da guerra no terreno

“Esta é uma lista de alguns soldados ucranianos do Comando Operacional Oeste. Os meus espiões tornaram-se mais ativos, pois perceberam que em breve terão que procurar trabalho através de mim. Mas nunca esqueço aquele lado do mundo. Ahahahahaahah”.

A mensagem foi publicada em russo, seguida de uma folha de cálculo com 4.470 entradas onde se leem nomes de alegados militares da Ucrânia, a sua categoria e especialidade, a formação, nacionalidade, idade e até a sua experiência em cenários de conflito armado. Foi publicada primeiro na dark web — uma zona da internet só acessível através de sistemas de encriptação e muitas vezes usada por criminosos para negócios ilegais. Depois, foi divulgada também na rede social Telegram por um utilizador de nome JokerDNR — presumindo-se que DNR seja a indicação de República Popular de Donetsk, uma das duas regiões ucranianas que a Rússia já considerava independentes antes do conflito e uma das portas de entrada dos russos quando invadiram a Ucrânia.

Esta tem sido, aliás, a prática destes hackers, segundo as empresas de cibersegurança contactadas pelo Observador. Os elementos destes grupos podem até travar conhecimento em grupos na dark web, mas depois o resultado dos seus ataques é exposto em redes como o Telegram. Mas já lá vamos.

No canal do Telegram, a mensagem de JokerDNR é de 6 março, o 11.º dia da invasão da Rússia. Mas o canal deste Joker não nasceu agora. Já em meados de janeiro, quando vários sites do governo ucraniano foram alvo de um ciberataque que procurava começar a enfraquecer as instituições do país – com a Reuters a avançar que as suspeitas caíam sobre os serviços de inteligência da Bielorrússia –, este utilizador reivindicava o ataque. Ele e os seus homens, que, garantia, eram seus seguidores no Cazaquistão.

Não se sabe se a folha de cálculo por ele publicada com dados pessoais das tropas ucranianas é verdadeira e se resultou deste ataque concertado — dúvidas que, aliás, são sempre levantadas quando o tema é a dark web. Certo é que a lista foi divulgada primeiro na zona mais profunda da internet — apenas acessível através de browsers específicos e diferentes daqueles a que estamos habituados, como o da Google — e só depois no Telegram, uma rede social encriptada onde podem ser criados canais, como este que publica em russo várias informações. No último dia 14 de março, depois de uns dias sem qualquer intervenção, era mesmo deixado neste grupo do Telegram o aviso de que no seio do Batalhão Nacional ucraniano podiam estar voluntários que mais não eram do que infiltrados russos à procura de sacar informações aos ucranianos e fazê-los cair. Em meados de abril, o canal desapareceu do Telegram.

Os investigadores da Trustwave, uma empresa que trabalha em cibersegurança e que está em alerta desde o início do conflito, além de estarem a monitorizar todo o malware (software malicioso) produzido e associado ao conflito, estão também a analisar o que se passa na dark web e notaram um grande aumento da atividade que pode influenciar o impacto geopolítico do conflito.

Em fóruns na dark web, estes especialistas perceberam que há várias formas de influenciar, seja através de redes sociais encriptadas (como é o caso do Telegram) em que se recrutam hackers para ajudar a atacar infraestruturas (com os chamados ataques de negação de serviço distribuído, DDoS), seja contra o governo russo, seja contra o governos e os oficiais ucranianos.

Atividades que, na perspetiva destes especialistas, não parecem ter origem nos governos russo e ucraniano, mas em “lobos solitários” ou grupos com uma certa lealdade nacional que querem usar os seus conhecimentos para ajudar um ou outro lado da guerra.

▲ Grupo de hackers diz que encontrou dois casinos ligados à rede do Kremlin

Konstantin ZAVRAZHIN/Gamma-Rapho via Getty Images

Os lobos solitários que ajudam a Rússia

“Joker DNR” é um dos “lobos solitários” que os especialistas da Trustware encontraram também na dark web. Durante várias semanas, foi fazendo publicações contra os militares ucranianos, gozando mesmo com eles. Só depois publicou algo mais sério: a folha de cálculo com milhares de entradas com dados de militares da Ucrânia. O que, a ser uma lista verdadeira, poderá por em causa a segurança não apenas dos militares, mas também das suas famílias.

Este hacker assume mesmo que já tinha conhecimento de que a invasão da Ucrânia iria acontecer, assumindo a autoria de uma série de ciberataques contra a Ucrânia antes de as tropas russas entrarem no terreno.

Nas várias publicações que tem colocado no Telegram, vai fornecendo dados na tentativa de prejudicar os militares ucranianos ou mesmo gerar desconfiança entre eles. Isto porque diz que algumas das informações “foram entregues por um oficial do comando ucraniano”. “Eu prometi que ele sobreviveria e ficaria bem”, alega.

Nos vários documentos que tem vazado no Telegram, Joker — que garante ter vários “espiões hackers” a trabalhar para si – publicou também diversas listas de carros pessoais que terão sido apreendidos a civis pelas unidades de defesa territorial ucraniana. Numa outra lista que publicou dizia mesmo: “E aqui está outra pequena lista de carros que foram apreendidos ilegalmente, supostamente para as necessidades das Forças Armadas da Ucrânia para a guerra. Alguns destes carros já foram vendidos. Nada pessoal, são negócios. A-ha-ha-ha-ha-ha…”. Entre os carros listados está um Tesla e viaturas das marcas BMW e Audi, entre outros.

Mais recentemente, um outro grupo identificado como estando do lado da Rússia, o Xaknet Team, anunciou que entrou na rede informática do Ministério dos Negócios Estrangeiros ucraniano e que conseguiu chegar a informações privadas que também vazou no seu canal do Telegram. Este grupo, que é assumidamente pró-russo, antes de libertar esta informação anunciou que iria desferir um “golpe” mais duro à Ucrânia desde o início da ciberguerra de 2022. Um ataque que, segundo diziam, iria fazer a comunidade internacional olhar de forma diferente para a Rússia. Desconhece-se, para já, se o prometido ataque é o que terá tido como alvo o Ministério dos Negócios Estrangeiros. Certo é que, depois de libertar esses documentos, o mesmo grupo apelou a que quem pudesse voluntariar-se para traduzi-los enviasse as traduções por e-mail.

Desde então, o Xaknet Team tem vazado documentos relacionados com este ministério. Um deles será mesmo uma carta do embaixador ucraniano no Reino Unido, Vadim Pristaiko, que fala da pressão sob a Unilever (a empresa produtora de vários bens de consumo) para deixar a Rússia imediatamente. “A embaixada vai continuar a tomar medidas para garantir a saída total da Unilever Plc, bem como de outras empresas que continuem a trabalhar no/com o país agressor”, lê-se no documento.

#xaknet team has allegedly hit and is releasing data from the #Ukraine ministry of foreign affairs. They also reaffirm support to #Russian government.#cybersecurity #infosec #threatintel #RussiaUkraineWar #UkraineRussiaWar pic.twitter.com/tQott7iEoA

— CyberKnow (@Cyberknow20) March 31, 2022

Na dark web vendem-se armas, droga e há quem seja pago para fazer o crime que quiser. Mas os guerreiros digitais do conflito Rússia-Ucrânia não se ficam por aqui

O português Bruno Castro, CEO da empresa de cibersegurança VisionWare, tem acompanhado as movimentações destes grupos. E, ao Observador, estabeleceu logo uma diferença entre este tipo de ataques, que “servem para fragilizar as infraestruturas do outro país, derrubando as suas redes”, e os ataques criminosos que visam extrair informações confidenciais que são depois postas à venda na dark web e, consequentemente, compradas — ou por quem precisa dessas bases de dados, ou mesmo por quem queira espiar determinada empresa. “Há grupos que só se dedicam a isso”, diz. Neste caso, estes hackers, ou hacktivistas, querem apenas perturbar um lado em favor do outro (o que não significa que não estejam a cometer um crime). E, com as informações que vão publicando, vão criando também desconfianças entre as tropas e os próprios decisores.

Assim, até podem usar sites da dark web, por ser mais difícil serem descobertos, para combinarem os ataques. Mas, sempre que o fazem, não se expõem em fóruns abertos ao público, como aliás o Observador constatou numa visita à parte mais obscura da internet e onde se encontram vários negócios ilegais, como a venda de armas, de drogas, pedras preciosas, serviços de hacking e até de crimes por encomenda. Segundo uma fonte policial, para entrar nestes chats, onde se discutem possíveis ataques, por vezes é preciso dar provas de outros ataques já realizado ou até da própria identidade. Não se entra à primeira.

Bruno Castro explica que os hackers usam habitualmente “chats privados tipo IRC, Jabber ou XMPP”. E depois usam ferramentas como o Signal ou o Session, que permitem falar de forma segura e encriptada. O que conseguem hackear é depois publicado em redes sociais encriptadas, como o Telegram — onde vários destes grupos têm vazado informações em bruto. Estas redes permitem mantê-los anónimos.

José Pancadas Figueiredo, que teve uma carreira na PJ e hoje é CEO da Squalo Cybersystems, tem uma ferramenta que lhe permite entrar e explorar a dark web e tem acompanhado a atividade destes grupos no Telegram. Destaca como maiores grupos do lado da Rússia o Conti, ou mesmo o Fancy Bear, associado e com ligações à agência de inteligência governamental GRU. Do lado da Ucrânia, aponta para o Anonymous ou a Squad303 (que recentemente fez um vídeo onde explica qual o objetivo dos seus ataques e assume que não são só grupos que estão a atacar a Rússia, mas também programadores isolados por todo o mundo).

Who are we? Just an anonymous people… Why are we? To #fightforUkraine ✌️✌️✌️#OpRussia #UkraineUnderAttaсk #UkraineRussianWar pic.twitter.com/mgYaiP7eT2

— squad303 =www.1920.in #Anonymous (@squad3o3) March 6, 2022

Do ponto de vista de Pancadas Figueiredo, porém, não pode considerar-se que o que estes grupos estão a fazer seja, de facto, uma ciberguerra. “Há vários grupos que se ofereceram para interceder a favor da Ucrânia, mas a sua atuação tem sido sentida apenas no campo da informação e não do ataque a infraestruturas ou centros nevrálgicos”, diz ao Observador. Por outro lado, “ainda não foi ‘vazada’ qualquer informação comprometedora acerca do governo ou figuras de influência russas”.

Departamento Central de Inteligência russo (GRU) tem hackers das 09h00 às 17h00

Usar um computador para se alinhar com um outro lado da guerra pode ser para muitos, mas nem todos atuam de forma igual. Paulo Batista Ramos, professor de Relações Internacionais da Universidade do Minho, sabe bem como estas pessoas se organizam no ciberespaço, sejam elas da sociedade civil, do setor privado ou do próprio Governo.

Em declarações ao Observador, e sobre cada Estado, Paulo Batista Ramos distingue os vários tipos de guerra que podem estar a acontecer: a ciberespionagem, quando o objetivo é recolher informação sobre um adversário ou um inimigo; a ciberguerra; e a guerra de informação. Numa ciberguerra, como a que agora se desenvolve a par da invasão da Rússia na Ucrânia, o objetivo é danificar ou destruir sistemas de informação que possam deitar abaixo os sistemas de infraestruturas críticas, sejam elas de telecomunicações, defesas militares, hospitais, sistema bancário ou de transportes. Já numa guerra de informação, são comuns as campanhas de desinformação para influenciar a opinião pública.

Para José Pancadas Figueiredo, porém, “não existe uma ciberguerra no sentido real do termo, onde se tentam inutilizar as estruturas de comunicação e serviços do adversário”. Isto porque, argumenta, “todas as infraestruturas da Ucrânia continuam em funcionamento e em constante interação com exterior”. Aliás, a comunicação tem sido uma arma forte usada pelo próprio Presidente ucraniano, Volodymyr Zelensky.

Por isso, este especialista chama-lhe mais uma “guerra de comunicação direta e sem filtros, onde o papel de validação de fontes e verificação de verdade dos jornalistas tem sido contornada por todos os lados”. Nesta guerra, a Ucrânia parece ganhar, “ao transmitir imagens e comentários em tempo real e destinados a influenciar a população em geral”. Enquanto os russos parecem mais “muito contidos, apenas mostrando umas poucas imagens previamente gravadas e identificadas”.

Um ponto de vista diferente do brasileiro Fábio Marques, diretor da Claranet no Brasil. Por videochamada, o responsável explicou ao Observador que esta onda de ataques que tem sido registada, e que começou ainda antes do conflito no terreno, tem como intenção “anular algum tipo de serviço governamental” e desestabilizar o outro país. Assim, defende, “podemos usar o termo de guerra híbrida” (que José Pancadas Figueiredo não quer usar) para definir o que está a acontecer. Ou seja, uma guerra que inclui na sua estratégia a desinformação e a ciberguerra.

E estes ataques acabam por ser facilitados porque, hoje em dia, “todos os dispositivos estão conectados e isso abre uma brecha muito grande para vulnerabilidades que são analisadas pelo atacante”, explicou. Vulnerabilidades essas que podem até ser expostas em fóruns privados da dark web na tentativa de recrutar quem as viole. E estes dados podem mesmo permitir afetar algum “arsenal bélico”. “Basta que ele esteja conectado a uma rede de computadores e é possível acionar um míssil” a partir de qualquer país, explica.

▲ Zelensky tem feito vídeos diários e várias publicações nas redes sociais, e apelou aos hackers que ajudassem a Ucrânia

SOPA Images/LightRocket via Gett

Paulo Baptista Ramos lembra que, no caso concreto da Rússia, segundo analisou, existem mesmo hackers que trabalham para o Estado “das 09h00 às 17h00” e que são identificados pelas suas técnicas. No site do FBI, muitos deles aparecem como procurados pela justiça norte americana. “São grupos altamente preparados”, afirma.

Aliás, doze militares foram mesmo acusados pelas autoridades norte-americanas em 2018 por terem interferido nas eleições. “Estes indivíduos podem estar armados e são considerados perigosos”, lê-se no aviso publicado pelo FBI na página que mostra os suspeitos mais procurados no país.

E estas entidades estatais, ao contrário da maior parte dos grupos de hackers, não estão interessadas em dinheiro, mas em obter informação alegadamente discreta e atingir as infraestruturas. Por outro lado, diz, e isso já foi tornado público, os Estados Unidos estão a ajudar a Ucrânia. E eles próprios, lembra Baptista Ramos, também dispõem de um cibercomando no seio das Forças Armadas, também com militares hackers a fazer o seu horário de trabalho, a descobrirem vulnerabilidades e possíveis malwares.

Com as limitações que os russos têm tido no acesso a informação e a determinados sites, é normal que recorram mais à dark web, por ser encriptada. Aliás a dark web não dispõe apenas de serviços criminosos ou de material adquirido por via de um crime. Dispõe também de sites, como o canal de informação BBC, precisamente para servir quem, no seu país, por razões políticas, por exemplo, não pode aceder a toda a informação. O Facebook e o Instagram, por exemplo, já foram proibidos na Rússia; e o Twitter já anunciou que está a trabalhar para poder ser acedido através do TOR, o motor de busca que permite aceder à dark web de forma completamente encriptada.